Era una mañana normal en la vida de Manuel. Se encontraba trabajando como contable en una empresa local. Al momento del almuerzo recibe un mensaje por WhatsApp de su vecina Natalie. Las conversaciones con ella eran regulares por lo que no se extrañó:

-Hola Manuel, ¿cómo estás?*

–Todo bien hasta ahora. Natalie, cuéntame, ¿qué hay de nuevo?

-Ay, no sabes. Mi hermano tuvo una accidente de motocicleta grave y lo tienen que operar de emergencia. Son RD $20,000 y no sé qué hacer. ¿Me lo puedes prestar? Yo te lo pago en dos quincenas- escribió ella.

La primera reacción de Manuel fue de preocupación y decidió llamarla para que le explicara los detalles de la situación. Marcó dos veces y ella nunca atendió.

-Es que ahora no quiero hablar. Me siento muy angustiada- argumentó ella.

Esto sí se lo encontró raro. Si algo caracterizaba a su vecina era su incansable necesidad de comunicarse, sin embargo, optó por ayudarla:

-Natalie, dame tu número de cuenta para darte el dinero- dijo él.

-Ay, mil gracias, ahí te mando la información-, respondió.

Manuel se percató que el nombre del dueño de la cuenta no coincidía ni con el de ella ni con el de su hermano.

– Mira, pero, esa cuenta de quién es, no reconozco el nombre- expresó él.

– Es de mi primo, él está allá en la clínica esperando el dinero para que puedan operar a mi hermano. Dime si me puedes ayudar porque lo necesito URGENTE.

Manuel dudó, incluso, fue a beber agua antes de tomar una decisión. Al ingerir la última gota recordó haber leído un artículo de Yo Navego Seguro en el que explicaba los ciberdelitos a los que las personas son más vulnerables.

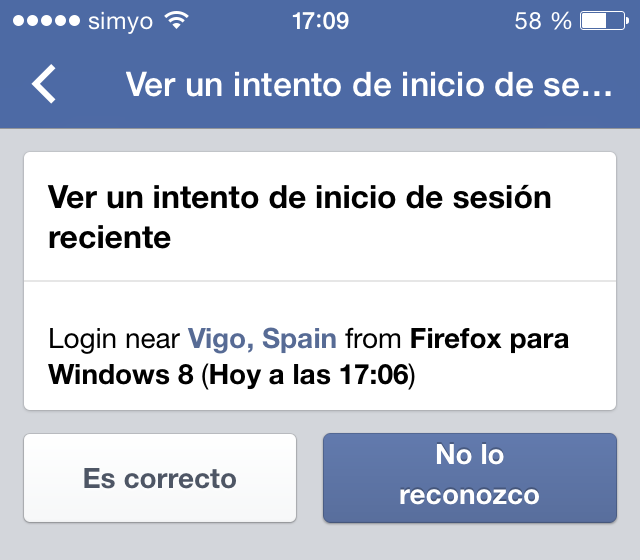

Entendió que las señales coincidían con uno llamado “atrapado en el extranjero”, que se caracteriza por la sensación de urgencia, necesidad de transferir dinero, imposibilidad de tomar una llamada, y la suplantación de identidad de un ser querido. Tomó de inmediato su celular y le escribió al pirata informático.

– Tú no eres Natalie. Engaña a alguien más-. Segundos después el estafador lo bloqueó.

Con esa misma rapidez, Manuel contactó a Natalie por otra red social para ponerla al tanto de lo que ocurría con su WhatsApp.

La información es poder y más cuando se trata de ciberseguridad. Los maleantes apelan a la buena fe de las personas para engañarlas y sacar provecho de ellas.

Entonces:

¿Cómo evitar estafas vía WhatsApp?

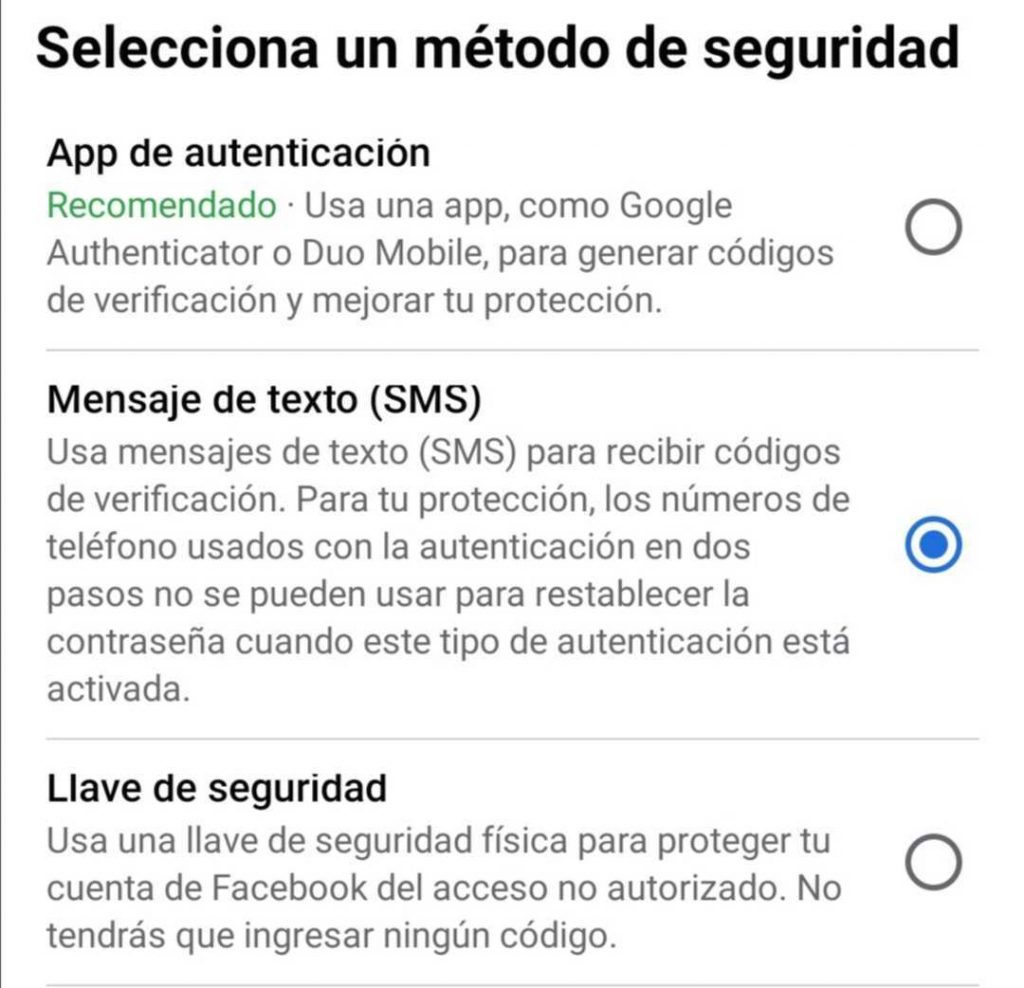

En cierta medida, la situación del hackeo de la cuenta de mensajería pudo haberse evitado al activar la verificación en dos pasos, una función opcional que añade una capa extra de seguridad. Cuando la activas, creas y confirmas un PIN único que se requiere para acceder a tu cuenta. Para que la recuerdes la app te pedirá que la ingreses de vez en cuando.

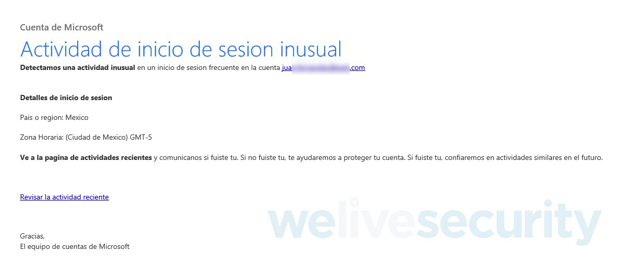

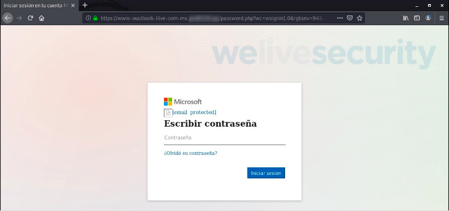

Ojo, ya los delincuentes informáticos encontraron cómo burlar esto. Te explicamos brevemente la manera en que lo hacen.

- Los atacantes introducen el número de teléfono que se va a asociar (número de la víctima).

- Luego, el sistema envía a ese número un mensaje de texto con un código de verificación.

- El estafador se hace pasar por un amigo de la víctima (a quien previamente le ha suplantado la identidad), y le escribe: “Hola. Lo siento. Te envié un código de 6 dígitos por SMS por error. ¿Me lo puedes pasar? Es urgente”.

- Si la víctima lo facilita, el atacante tendrá acceso a la cuenta en su dispositivo y a todos los contactos que existan.

Ya estás prevenido y esperamos que nunca te enfrentes a esta situación, pero si te toca ya sabes qué hacer.

Ahora que sabes cómo pueden estafarnos vía WhatsApp, aprende ⬇

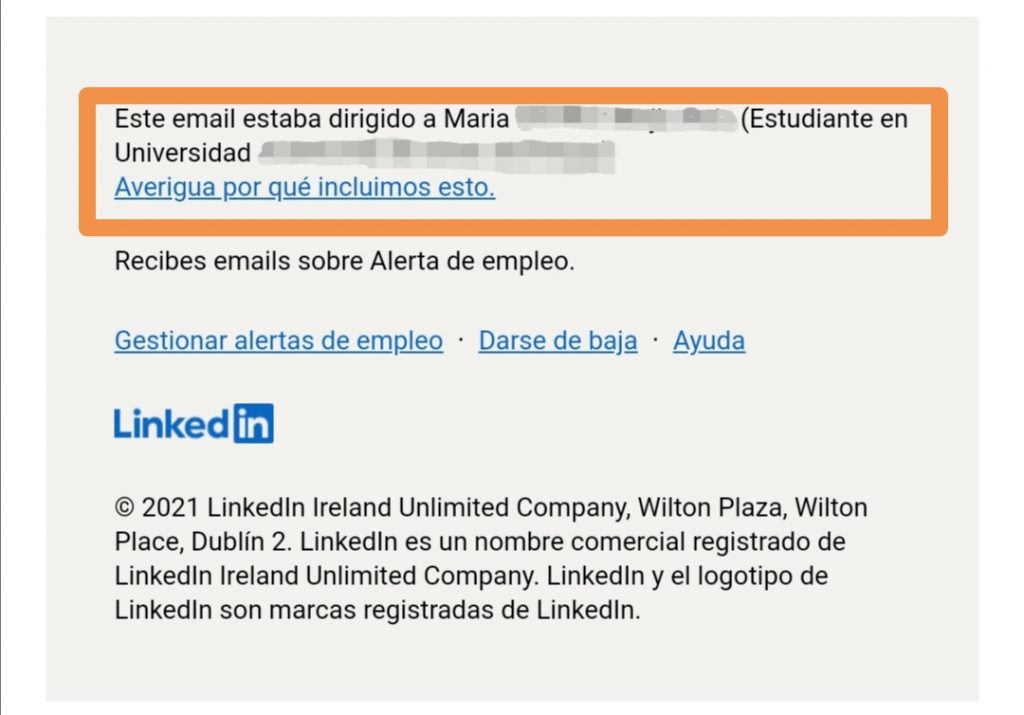

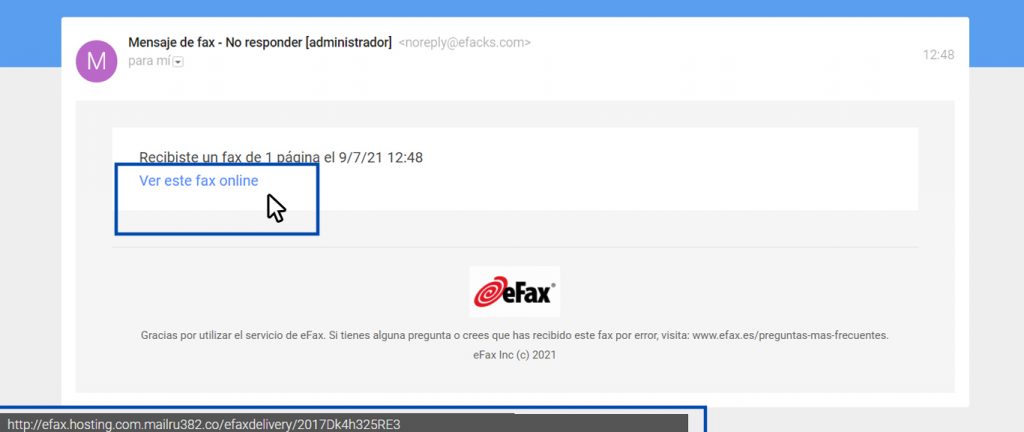

Estas 5 señales te dirán si un correo es falso

*NOTA: la historia es ficticia pero retrata una realidad cotidiana y que día a día va en aumento.