Si bien las noticias de ataques de ciberseguridad se están volviendo más frecuentes, en la industria del cine y la televisión se han explorado estos conceptos desde hace un tiempo. Te hayas dado cuenta o no, las historias que vemos en la pantalla nos dejan grandes enseñanzas sobre este tipo de eventos. Por eso, hemos recopilado 5 lecciones de ciberseguridad de películas y series que de seguro has visto.

1. Los correos engañosos pueden venir de cualquiera en Ocean’s 8 (Las Estafadoras)

Para obtener un mapa del sistema de seguridad del museo Met y robar unas joyas, la pirata informática Nine Ball (interpretada por Rihanna) identifica un objetivo en el personal del museo y descubre en Facebook que es un devoto fanático de Wheaten Terriers, una raza de perros.

Inmediatamente envía un creíble correo falso del club de fans de estas mascotas a su objetivo, en lo que se conoce como un ataque de “phishing“.

El empleado cae en la trampa y hace clic en un enlace incrustado que instala un software oculto que Nine Ball luego usa para obtener la información que necesita.

No seas víctima del phishing, mira 10 recomendaciones para detectar un email falso.

2. Mr. Robot nos enseña que la data es vulnerable

Uno de los momentos más importantes de la segunda temporada de esta serie fue como Elliot escribió un malware para Android, explotando una vulnerabilidad que estaba presente en los teléfonos que suelen usar los agentes del FBI, con fines de desviar la investigación.

Esto nos deja de enseñanza que, al igual que con sus proveedores de servicios, los dispositivos y programas que están dentro de tus redes empresariales deben estar certificados y examinados. Generalmente no es fácil determinar cuándo y dónde tus empleados acceden a los recursos de la empresa, por lo que tener este tipo de controles y pruebas son importantes con el fin de detectar cualquier vulnerabilidad y que pueda ser arreglada a tiempo, antes de ser víctima de un ciberataque.

Si en tu empresa son víctimas de un ciberataque, esto es lo que tienes que hacer.

3. CSI Cyber: Todo dispositivo conectado a Internet puede ser hackeado

¿Quién no conoce a CSI? En su versión “Cyber”, el enfoque es puramente tecnológico: los criminales que hay que detener son piratas informáticos que pueden hackear todo tipo de dispositivos inteligentes y que están conectados a la red, como monitores de bebés o consolas de videojuegos.

La lección está a simple vista y respaldada por expertos: “hicieron un buen trabajo (…) al mostrar al público que los dispositivos conectados a Internet son susceptibles de ser pirateados”, dijo Kevin Epstein, vicepresidente de seguridad avanzada de Proofpoint.

No caigas en trampas como esta y mira cómo “vacunarte” de los delitos informáticos más frecuentes.

4. Lo común es una debilidad en El código Enigma

Benedict Cumberbatch interpreta al genio inglés Alan Turing mientras intenta descifrar el código alemán Enigma con la ayuda de otros matemáticos, acción clave durante la Segunda Guerra Mundial.

¿La enseñanza? Las contraseñas de computadora, como el cifrado de Enigma, son vulnerables a las palabras y frases comunes. Al estudiar la probabilidad de ocurrencia de frases, el equipo de Turing pudo aplicar un “ataque de diccionario” reproduciendo palabras comunes de la época como “Heil Hitler” contra los mensajes criptográficos de Enigma, disminuyendo así con éxito la complejidad del cifrado en importantes órdenes de magnitud.

Tus contraseñas también pueden ser seguras con estos tips.

¿Navegas seguro? Demuéstralo con nuestro quiz

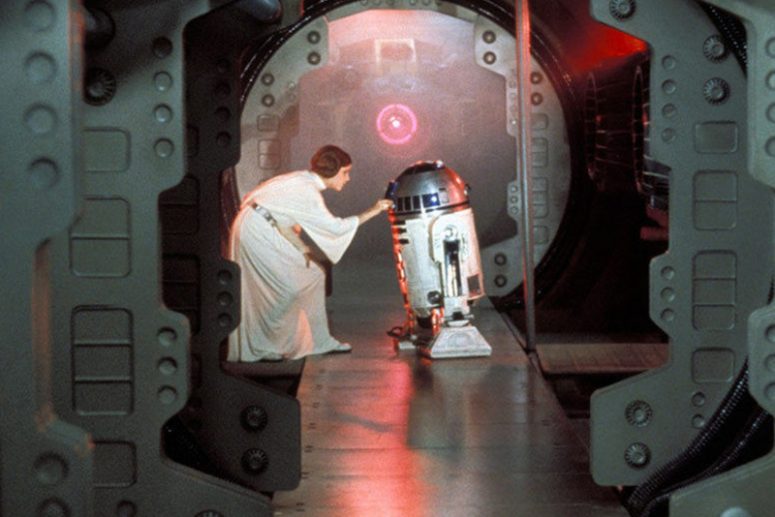

5. Hasta en la Guerra de las Galaxias se pueden filtrar datos

Hace mucho tiempo, en una galaxia muy, muy lejana … el Imperio fue víctima de la peor filtración de datos de la historia. O, del universo, en este caso.

Todo fan de Star Wars sabe que el Imperio había diseñado, y casi terminó de construir, la famosa Estrella de la Muerte. Luego los diseños fueron robados por los rebeldes y cargados en un droide, que es el equivalente a una memoria USB, pero con personalidad, en este contexto que escapa con los datos robados.

Es discutible si se trata realmente de un incidente de seguridad cibernética o de un fallo de seguridad física más tradicional; pero, de cualquier manera, ahora sabemos que la información sensible y los medios de almacenamiento extraíbles como los USB o un disco duro externo, no se mezclan. Permitir que se acceda a datos confidenciales de forma no autorizada, ya sea física o lógicamente, es un problema.

Con una política de escritorio, puedes evitar que esto pase. Mira como implementarla.