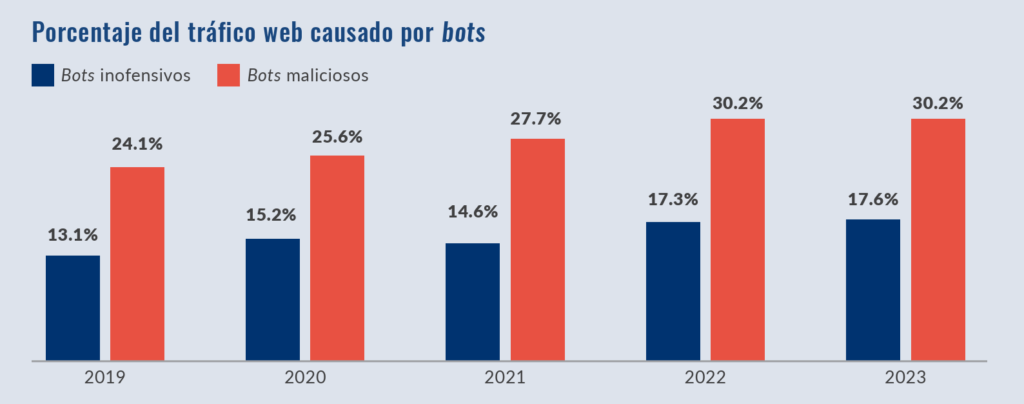

El credential stuffing es uno de los ciberdelitos más frecuentes y peligrosos, pero es totalmente prevenible. Este ataque se aprovecha de un hábito común: la reutilización de contraseñas en múltiples plataformas.

Los ciberdelincuentes obtienen credenciales de filtraciones previas y las prueban en diferentes sitios web, con la esperanza de que los usuarios utilicen las mismas contraseñas en varias cuentas.

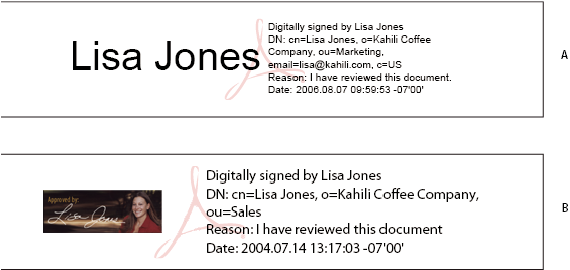

Conocer esta amenaza y adoptar buenas prácticas, como el uso de contraseñas únicas y la autenticación multifactor (MFA), es clave para proteger tus cuentas y mantener tu seguridad en línea.

Casos recientes y cómo solventaron el credential stuffing

Roku (2024)

La empresa de tecnología estadounidense sufrió dos ataques consecutivos que comprometieron cerca de 600,000 cuentas. Los atacantes realizaron compras utilizando los métodos de pago almacenados por los usuarios. La plataforma actuó rápidamente implementando sistemas de monitoreo de acceso y bloqueando patrones sospechosos, además de reforzar las medidas de seguridad en su plataforma, como exigir cambios de contraseñas y habilitar la autenticación multifactor para todos los usuarios.

General Motors (2024)

La fábrica de automóviles enfrentó un ataque similar, en el que los delincuentes accedieron a cuentas de clientes para hacer compras con puntos de fidelidad acumulados. La empresa respondió reforzando sus controles internos, aplicando medidas de verificación adicional para la gestión de puntos de fidelidad y notificando de inmediato a los usuarios afectados, lo que permitió contener rápidamente el ataque.

Las soluciones adoptadas por las empresas fueron efectivas, demostrando que la rápida acción y la implementación de medidas de seguridad adecuadas pueden prevenir daños mayores.

Buenas prácticas para protegerte del credential stuffing

La disponibilidad masiva de bases de datos filtradas en la dark web facilita los ataques de credential stuffing, permitiendo a los delincuentes lanzar millones de intentos en minutos. Para reducir el riesgo, desde Yo Navego Seguro, te recomendamos las siguientes medidas preventivas:

- Utiliza contraseñas únicas y seguras en cada una de tus cuentas.

- Activa la autenticación multifactor para añadir una capa extra de seguridad.

- Emplea un gestor de contraseñas, lo que te ayudará a crear y recordar contraseñas complejas sin esfuerzo.

- Revisa regularmente la actividad de tus cuentas, especialmente las que contienen información sensible o financiera.

- Mantente informado sobre nuevas amenazas y comparte esta información con tu familia o equipo de trabajo.

En el mundo digital, proteger tus credenciales es tan importante como cerrar con llave la puerta de tu casa. No lo tomes a la ligera, ya que un pequeño descuido puede generar grandes pérdidas.

Te podría interesar: 7 claves para protegerte de los ataques de pulverización de contraseñas.