¡Ten cuidado con los malware que pueden infectar con un virus tu computadora, es mejor que siempre actives el antivirus y borres todas las cookies! ¿Cuántas de estas palabras entiendes? Toma nota de este CiberGlosario y los términos que debes conocer.

A

Acceso ilícito: Delito que ocurre cuando una persona accede por cualquier medio a un sistema o dato informático restringido sin la debida autorización o excediendo la que posee.

Antivirus: Programa informático diseñado para detectar, bloquear y eliminar códigos maliciosos (virus, troyanos, gusanos, etc.), y para proteger los equipos de los programas peligrosos conocidos como malware. También monitorizan los programas para detectar si se comportan como programas maliciosos.

Aplicaciones maliciosas: Se hacen pasar por aplicaciones legítimas o tratan de imitar a otras aplicaciones de éxito. El objetivo es aprovecharse de los permisos concedidos para el robo de información y la toma de control del dispositivo.

Las consecuencias dependen del tipo de permiso que se conceda a la App y pueden ir desde un peor rendimiento del dispositivo, robo de datos hasta la toma de control por parte del atacante.

B

Baiting: Estafa en la que se atrae a las personas apelando a su curiosidad con contenido para descargar (música, videos, descuentos). Al hacer clic, el usuario da acceso a su computadora, datos personales, contactos y también pone en riesgo su dinero al hacer una compra ficticia sin saberlo.

C

Ciberseguridad: es la habilidad de defender las computadoras, los servidores, los dispositivos móviles, los sistemas electrónicos, las redes y los datos minimizando los riesgos de ataques maliciosos. Esta protección de la información electrónica se aplica en diferentes contextos, desde los negocios hasta el uso cotidiano de la tecnología móvil.

Ciberdelincuente: Persona que busca beneficio a través de la ejecución de delitos informáticos usando diferentes técnicas como es la ingeniería social o el malware.

Confidencialidad: propiedad de la información por la que se garantiza el acceso únicamente a personal autorizado. Constituye la piedra angular de la seguridad de la información. Junto con la integridad y la disponibilidad suponen las tres dimensiones de la seguridad de la información.

Cookies: pequeño fichero que almacena información enviada por un sitio web en el equipo del usuario, de manera que el sitio web puede consultar la actividad previa del usuario. Sus principales funciones son: llevar el control de usuarios introduce su nombre de usuario y contraseña para que no tenga que estar introduciéndolas para cada página del servidor; recabar información sobre los hábitos de navegación del usuario.

CISO (Chief Information Security Officer): director de seguridad de la información. Este puesto es desempeñado a nivel ejecutivo por la persona responsable de controlar las operaciones de seguridad informática dentro de una institución y alinearlas con los objetivos de negocio.

CSO (Chief Security Officer): encargado de la seguridad física y tecnológica de la organización. A veces, se cree que el CISO y el CSO desempeñan el mismo rol, pero las funciones del CSO están enfocadas en identificar los riesgos que corre la empresa y cómo superarlos, a corto y largo plazo.

E

Estafa: Cuando una persona engaña a otra y obtiene ganancias de su patrimonio utilizando un nombre supuesto, calidad simulada, falsos títulos e influencia, abuso de confianza o aparentando bienes o cualquier otra mentira.

Extorsión: Delito que comete una persona utilizando la amenaza y/o simulación de tener autoridad pública o una orden de la misma, para obligar a otra a entregar, enviar, depositar o poner a disposición cosas, dinero o documentos a su favor.

G

Gusano: Es un programa malicioso (o malware) con la capacidad de propagarse rápidamente, realizando copias de sí mismo e infectando otros equipos sin necesidad de una acción humana. Busca replicarse en otros sistemas para infectarlos, usando cualquier medio como por ejemplo el correo electrónico.

H

HTTP: HTTP son las siglas en inglés de Protocolo de Transferencia de Hipertexto, el más utilizado para la navegación web. El navegador realiza peticiones de los recursos que necesita (la web, las imágenes, los videos…) y el servidor se los envía si dispone de ellos. Cada pieza de información transmitida tiene un identificador llamado URL (del inglés Uniform Resource Locator). La información enviada mediante HTTP se hace en texto claro, lo que quiere decir que cualquiera que intercepte el tráfico de red puede leer lo que se está enviando y recibiendo. Por esta razón se desarrolló el protocolo HTTPS, en el que la información es cifrada antes de ser enviada por la red.

I

Ingeniería social: bajo este término se agrupan todas las técnicas, formas y medios que usan los ciberdelincuentes para acceder a la información personal, suplantar o robar identidad, entrar en las cuentas personales, etc. Entre los más comunes: estafa, extorsión, phising, vishing, scareware, baiting.

ITIL: Son las siglas de lo que en español sería Biblioteca de Infraestructura de Tecnologías de Información. ITIL es una guía de buenas prácticas para la gestión de servicios de tecnologías de la información (TI).

ISO: Organización Internacional de Normalización (ISO por sus siglas en inglés) entidad encargada del desarrollo de normas internacionales que permiten un uso común de todo tipo de herramientas. En el caso de internet actúa en el campo de la seguridad para disponer de estándares que garanticen la calidad y protección de operaciones y actividades online.

L

Ley No. 172-13: Es la Ley orgánica sobre protección de datos de carácter personal promulgada por el Gobierno de República Dominicana, el 13 de diciembre del año 2013, que tiene como objeto fundamental “la protección integral de los datos personales asentados en archivos, registros públicos, bancos de datos u otros medios técnicos de tratamiento de datos destinados a dar informes, sean estos públicos o privados, así como garantizar que no se lesione el derecho al honor y a la intimidad de las personas”.

M

Malware: Es un tipo de software que tiene como objetivo dañar o infiltrarse sin el consentimiento de su propietario en un sistema de información. Palabra que nace de la unión de los términos en inglés de software malintencionado: malicious software. Dentro de esta definición tiene cabida un amplio elenco de programas maliciosos: virus, gusanos, troyanos, backdoors, spyware, etc. La nota común a todos estos programas es su carácter dañino o lesivo.

N

NIST: El Instituto Nacional de Normas y Tecnología (NIST), una agencia perteneciente al Departamento de Comercio de los Estados Unidos, que creo el Cybersecurity Framework una guía de actuación para las compañías de todos los tamaños que les ayuda a gestionar y reducir los riesgos de ciberseguridad y proteger su información.

P

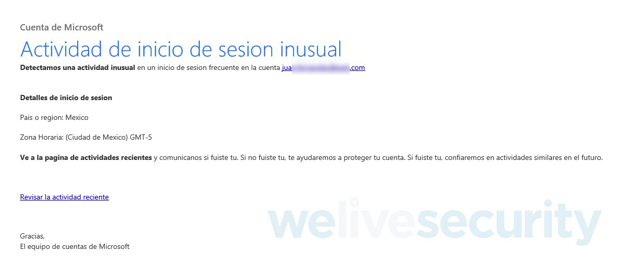

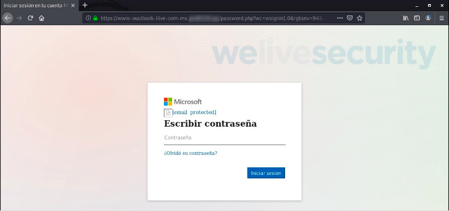

Phishing: Es la suplantación de la identidad por medio del envío masivo de correos electrónicos a nombre de una entidad en la que la víctima confía, para conseguir de forma fraudulenta información confidencial (contraseñas, datos bancarios, etc.) El usuario ingresa a una página o plataforma muy parecida, coloca su clave y entregará su información a los estafadores sin darse cuenta.

Políticas de privacidad: Es un documento que informa a los usuarios de una página web del uso y captación de sus datos personales, por qué y cómo los mantiene en privado.

Pretexting: Estafa a través de la cual se genera confianza entre la víctima y los hackers, quienes se hacen pasar por un jefe, compañero o relacionado al negocio con una historia convincente para obtener información sensible. En muchos casos el ciberdelicuente repite esta acción con otros colaboradores de la empresa para obtener información completa del negocio.

Q

Quid Pro Quo: Fraude por medio del cual las personas entregan información confidencial al recibir un servicio vía remota. Las víctimas son engañadas a través de consultas gratis en línea o “expertos” que ofrecen su asistencia sin costo alguno.

R

Ransomware: El ciberdelincuente toma control del equipo infectado y «secuestra» la información del usuario cifrándola, de tal forma que permanece ilegible si no se cuenta con la contraseña de descifrado. De esta manera extorsiona al usuario pidiendo un rescate económico a cambio de esta contraseña para que, supuestamente, pueda recuperar sus datos.

Robo de identidad: Cuando se usa la información de una persona, como nombre, número de licencia, fecha de nacimiento (y otros datos sensibles) para hacerse pasar por ella y abrir cuentas, comprar o depositar dinero o asumir el control de una cuenta en existencia.

S

Scareware: Ocurre cuando las personas son hostigadas con amenazas y alarmas falsas. Un ejemplo son los típicos avisos en internet en los que “informan” que el equipo está infectado con un virus y debe instalar un programa para protegerlo. Al hacerlo, el ciberdelicuente accede a la computadora de su víctima.

SIM Swapping: Es una modalidad de estafa en la que los ciberdelicuentes suplantan la identidad de su víctima para obtener un duplicado de su tarjeta SIM y así acceder a su información privada.

Sistema informático: Todo dispositivo aislado o conjunto de dispositivos interconectados o relacionados entre sí, cuya función, o la de alguno de sus elementos, sea el tratamiento automatizado de datos en ejecución de un programa.

Skimming: Es el uso de dispositivos electrónicos que se instalan en las ranuras de los cajeros automáticos para captar y copiar información de la cuenta transmitida electrónicamente de una tarjeta de crédito o de débito, y luego hacer transacciones fraudulentas en línea y usar los datos en la internet profunda (o deep web).

Spyware: Es un programa espía que recopila información de un ordenador y después la envía a una entidad remota sin el conocimiento o el consentimiento del propietario del ordenador. El término spyware también se utiliza más ampliamente para referirse a otros productos, falsos antivirus o troyanos.

Suplantación de identidad: Es la actividad maliciosa en la que un atacante se hace pasar por otra persona para cometer algún tipo de fraude, acoso. Un ejemplo es, en las redes sociales, crear un perfil de otra persona e interactuar con otros usuarios haciéndose pasar por ella.

T

Troyano: Se trata de un tipo de malware que al ejecutarse no se evidencian señales de un mal funcionamiento; sin embargo, mientras el usuario realiza tareas habituales en su ordenador, el programa puede abrir diversos canales de comunicación con un equipo malicioso remoto que permitirán al atacante controlar el sistema de una forma absoluta.

V

Virus: Programa diseñado para que, al ejecutarse, se copie a sí mismo en aplicaciones existentes en el equipo, de manera que cuando se ejecuta una aplicación infectada, puede infectar otros archivos. Los efectos que pueden provocar varían dependiendo de cada tipo de virus: mostrar un mensaje, sobrescribir archivos, borrar archivos, enviar información confidencial mediante correos electrónicos a terceros, etc.

Vishing: Es un tipo de estafa vía telefónica, en la que el hacker manipula a su víctima hasta que logra obtener sus datos personales (como los números de tarjetas o clave). Normalmente, usa un discurso que apela a las emociones fuertes como el miedo o la empatía.

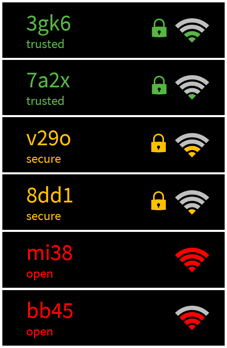

VPN: Es el acrónimo de “Virtual Private Network” o “Red Privada Virtual” en español, que protege una computadora de que pueda ser rastreada, conectando el dispositivo a un servidor VPN para hacer la conexión segura y encriptada.

Vulnerabilidad: Fallos o deficiencias de un programa que pueden permitir que un usuario no legítimo acceda a la información o lleve a cabo operaciones no permitidas de manera remota.

Z

Zombie: Es el nombre que se da a los ordenadores controlados de manera remota por un ciberdelincuente al haber sido infectados por un malware. El atacante remoto generalmente utiliza el ordenador zombie para realizar actividades ilícitas a través de la red, como el envío de comunicaciones electrónicas no deseadas, o la propagación de otro malware.