Aunque la idea general es que todos los hackers son unos villanos, sin dudas es una percepción errónea. Para sacarte de dudas te explicaremos las diferencias entre cada uno.

Primero lo primero, ¿sabes con exactitud qué es un jáquer? Pues, es una persona con grandes habilidades en el manejo de computadoras. Se dedica a investigar sistemas informáticos en busca de fallos y desarrollar técnicas de mejora.

¡Ves! Ahí no dice que le hacen daño a tu cuenta de Instagram o a la de tu negocio, sino que saben mucho sobre dispositivos electrónicos. Ahora bien, dependiendo de para qué apliquen sus conocimientos será el color de su sombrero.

Hackers de sombrero blanco

Su misión es encontrar vulnerabilidades y arreglarlas. Generalmente trabajan de la mano con las empresas para perfeccionar sus sistemas de seguridad.

“Los sombrero blanco emplean los mismos métodos de piratería que los de sombrero negro, con una excepción: lo hacen con el permiso del propietario del sistema primero, lo que hace que el proceso sea completamente legal”.

Blog oficial antivirus Norton.

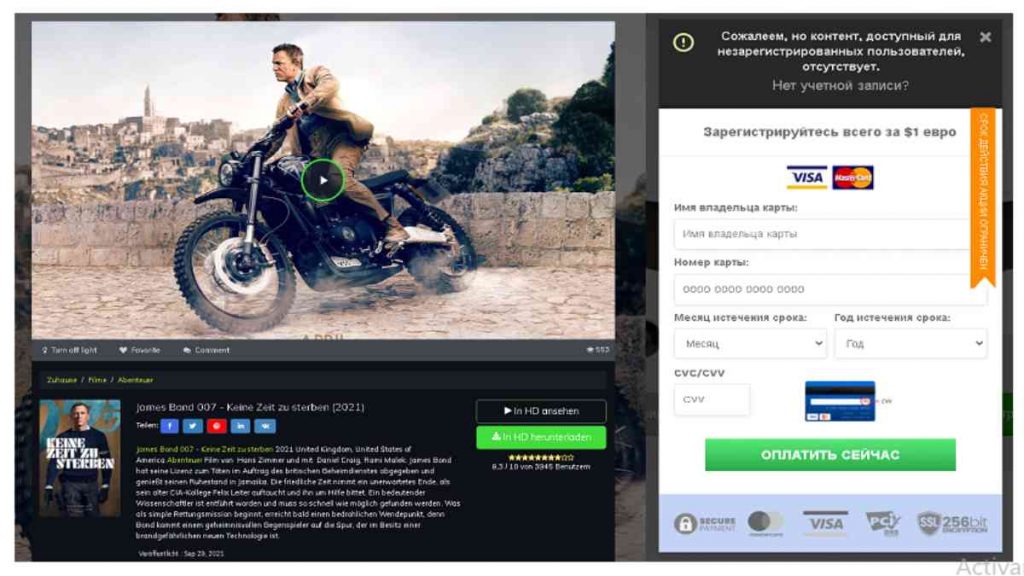

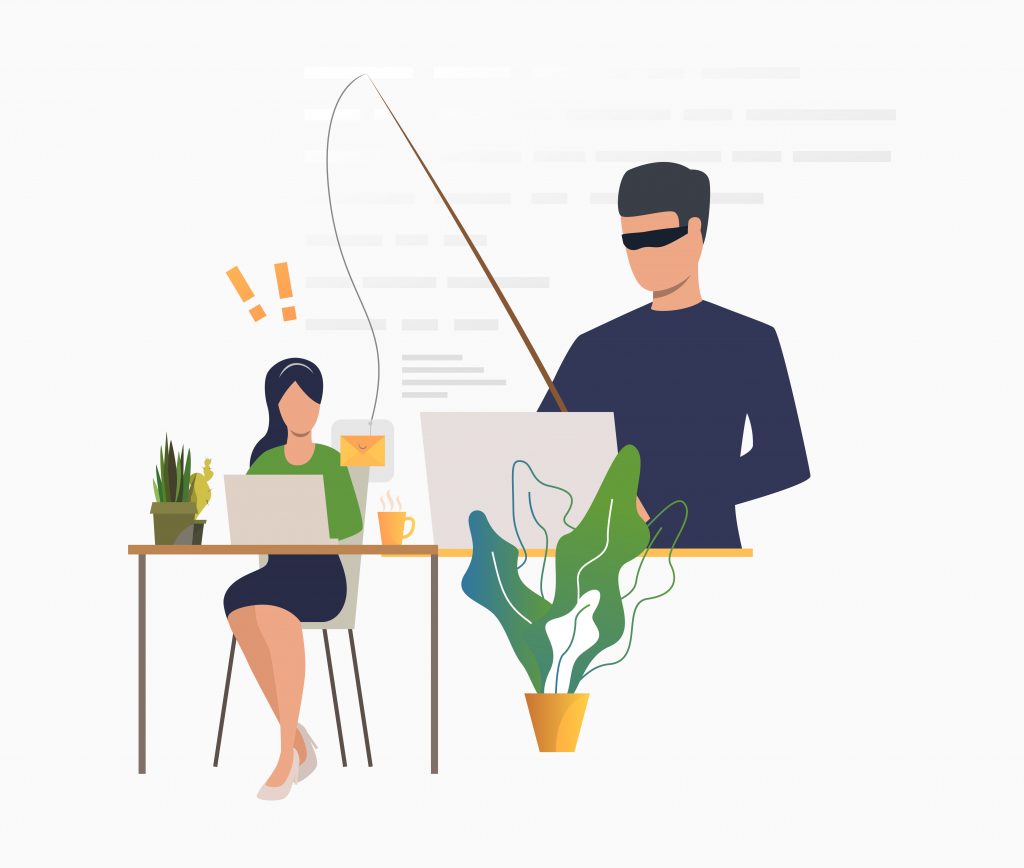

Hackers de sombrero negro

De este grupo es sobre el que más se habla, y no específicamente por las buenas acciones que realizan, sino todo lo contrario.

“Su motivación principal suele ser obtener beneficios personales o económicos, pero también pueden estar involucrados en el ciberespionaje, protestas o quizás simplemente ser adictos a la emoción del ciberdelito”.

Blog oficial antivirus Norton

Hackers de sombrero gris

Como podrás imaginar los hackers de sombrero gris son el punto medio entre sus compañeros antes mencionados. Podríamos calificarlos como oportunistas.

Sin que nadie los llame, ellos intervienen los sistemas de las compañías para que, si encuentran algo, ser los “héroes del día” y solucionar el problema. Claro está, siempre a cambio de un precio.

Hay un detalle, si no obtienen una respuesta favorable de su objetivo procederán a exponer la información sobre la falla a los medios de comunicación.

Te pudiera interesar: Smart Toys, el «Ok Google» o «Oye Siri» de los niños y por qué debes conocerlo inteligentemente

Otros tipos de hackers

- Sombrero rojo: luchan directamente contra los de sombrero negro destruyendo sus sistemas.

- Sombrero azul: son consultores informáticos. También prueban sistemas antes de que estén disponibles para el público.

- Hacktivista: su objetivo es lograr cambios sociales a través de la exposición de las malas acciones de políticos, empresarios, religiosos o personas de interés.

- Whistleblower o denunciante: estos infiltran información de la empresa en donde trabajan para la competencia.

¿Te interesa conocer más sobre cómo son sus vidas?

Si es así, Hackers are people too es un documental perfecto para ti. Se rodó en dos conferencias de hackers informáticos con el propósito de retratar a la comunidad y romper con los estereotipos negativos que los rodean.

Al verlo tendrás claro cómo piensan y cuál es el rol de las mujeres dentro de su círculo. Si te animas a verla déjanos saber si te gustó.