En pocas palabras, no, no es seguro colocar tu contraseña en una página web. Pero, no temas, hay maneras de hacerlo seguro. Sigue leyendo y mira cómo.

Antes de contarte cómo hacerlo seguro…

… primero debemos decirte por qué no lo es. Si cualquier persona tiene acceso físico a tus sistemas, pueden tener acceso a tus cuentas y, potencialmente, a tus contraseñas.

Cada vez más y más información sensible y valiosa de nuestras vidas, trabajo, esta protegida por una contraseña — registros médicos, cuentas de bancos, documentos importantes y mucho más. Las páginas web usan mecanismos de inicio de sesión que protegen esta información valiosa. Generalmente, mientras alguien no tenga acceso a tu dispositivo, no pueda leer tu correo o no pueden tener acceso a esta información, pero existen ataques que buscan vulnerar esto. Entonces, ¿Cómo podemos protegernos?

Maneras en que pueden robar tu contraseña en una página web

- A través de un sitio web sin cifrar

- Adivinándolo

- Robar un archivo que tiene tu contraseña

- Usando la recuperación de contraseña para restablecerla

- Engañarte para que se lo des (esto seguro lo conoces como phishing)

Y si no lo conoces, así es cómo los ciberdelincuentes pueden robar tu cuenta de correo

Entonces, para mantener tu inicio de sesión seguro, debes:

Busca el candado en tu buscador o página web

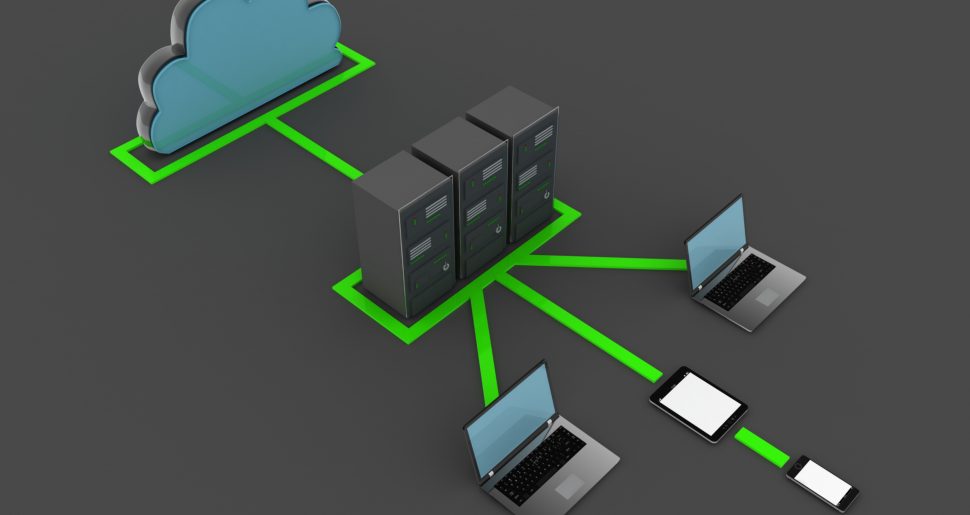

Este te indicará si el sitio es seguro y esta encriptado. Esto se conoce como un certificado SSL (Secure Sockets Layer, por sus siglas en inglés) y esencialmente, es un protocolo de seguridad que establece una conexión segura entre el navegador del usuario y el sitio web.

Presta atención a las señales

Normalmente, buscadores como Chrome, Opera o Firefox te avisan si estas a punto de entrar en un sitio no seguro y te bloquean el acceso.

La clave está en la diversidad

En la diversidad de tus contraseñas. Deja de utilizar la misma contraseña para todos tus portales y cuentas, apóyate de los gestores de contraseñas para guardarlas o recordarlas. Algunos expertos en seguridad recomiendan utilizar un administrador de contraseñas independiente porque muchos programas funcionan en diferentes plataformas, proporcionan generadores de contraseñas seguras y utilizan niveles más altos de cifrado para los datos almacenados.

Hacer que el administrador de contraseñas del navegador recuerde tu información de inicio de sesión puede ser conveniente y puede ayudar a evitar la tendencia (y la protección débil) de usar contraseñas demasiado simples, o la misma contraseña en varios sitios.

Pero si bien la mayoría de los administradores de contraseñas basados en el navegador han mejorado sus protecciones de seguridad, pueden permanecer algunos riesgos, especialmente si se viola la contraseña de su computadora o de su cuenta maestra.

Por eso, en vista de estos riesgos, hacer tus contraseñas variadas y seguras. Combina caracteres, mayúsculas, minúsculas, números y signos, para que tus contraseñas sean fuertes.

Y en la autenticación

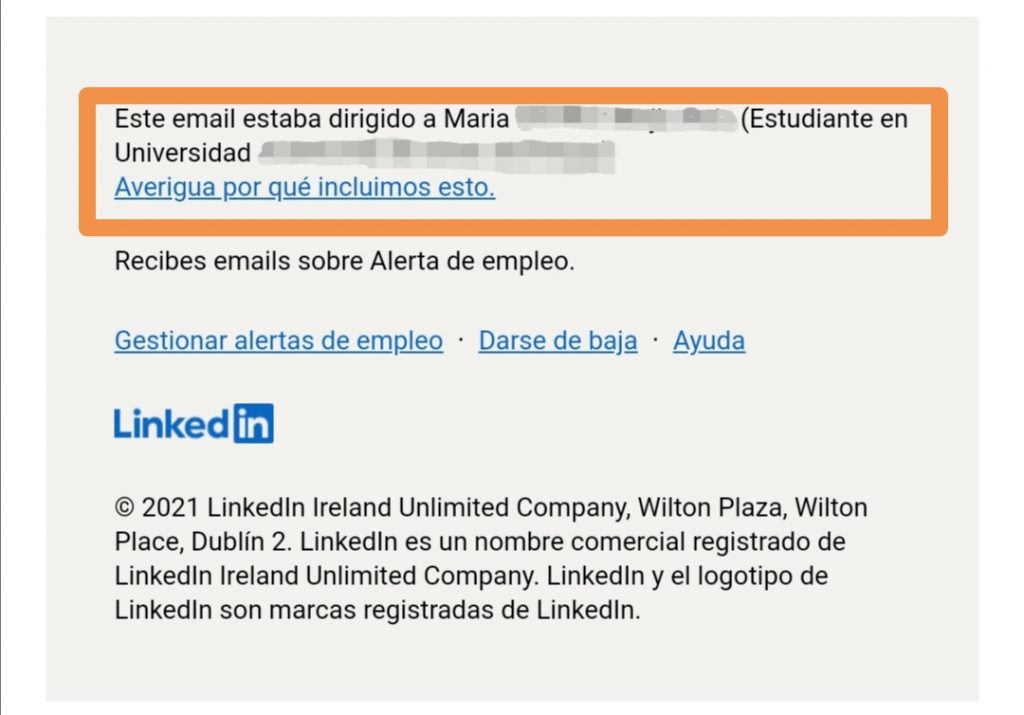

Y por último, pero no menos importante, otro paso que hemos mencionado en ocasiones anteriores, es la autenticación de dos pasos. Básicamente, crear este sistema de validación en el que te envían un código a tu teléfono celular para confirmar que realmente eres tu el que intenta acceder la cuenta.