Actualmente, PayPal es la empresa de pagos en línea más popular entre las principales marcas y empresas de todo el mundo. Muchos comerciantes han optado por utilizar esta plataforma porque cuenta con métodos de última generación para evitar fraudes. Sin embargo, en internet nunca estamos 100% a salvo de los estafadores.

Por esta razón, si eres comerciante y utilizas esta plataforma para recibir o enviar pagos, es bueno que conozcas cuáles son las estafas más comunes y cómo puedes evitarlas.

Sobrepago:

En este caso, el ciberdelincuente se hace pasar por un cliente habitual que ha realizado un pago mayor al valor del producto. Luego, con la excusa de que ha sido un error le pedirá al comerciante que devuelva la diferencia. Tras esto, el estafador se pondrá en contacto con PayPal para presentar un reclamo citando razones como que el producto entregado no es de buena calidad o bien, que su cuenta se ha visto afectada y decidió no comprar nada. En este último caso, el vendedor podría perder tanto el dinero como el producto si el estafador cumple los requisitos para un reembolso completo.

También, puede suceder que el estafador haya utilizado una tarjeta de crédito o cuenta de PayPal comprometida. En este escenario, si el titular de la tarjeta/cuenta se percata de que ha habido actividad no autorizada, hará el reporte correspondiente y nuevamente el comerciante perderá tanto los bienes como el dinero, incluso pueden agregarse los gastos de envío.

Es bien sabido que los accidentes pueden ocurrir, pero en este caso la mejor opción es cancelar la compra, ya que un sobrepago puede ser una señal clara de un intento de fraude.

Pago por adelantado:

Este tipo de estafas se dan con frecuencia. Aquí las víctimas reciben una notificación en donde se les indica que se les debe una determinada cantidad de dinero, que podría ser por una herencia, lotería o cualquier otra compensación.

Son muchas las opciones que puedes seleccionar, pero en cualquiera de los casos la víctima deberá hacer un pago anticipado a través de PayPal y tal vez rellenar un formulario con datos personales para poder recibir el dinero. Desde luego, quién envió el mensaje desaparece con el dinero y cualquier información otorgada posiblemente termine en una base de datos de la dark web.

Envío de paquetes:

Un ejemplo de este tipo de estafas es que el ciberdelincuente intente convencer al vendedor de utilizar su cuenta de envíos porque supuestamente podrá obtener ciertos descuentos o mejores precios que con su cuenta habitual. No obstante, si el vendedor acepta esta propuesta, el delincuente podría solicitar que el paquete sea enviado a otra dirección. Esto abre el camino para presentar un reclamo y declarar que el paquete nunca llegó; como el vendedor no tiene pruebas de haber hecho el envío significa que ha sido estafado, por lo que ha perdido el producto, costos de envío e igualmente tendrá la responsabilidad de compensar la falta.

Otra técnica utilizada por los estafadores es el cambio de dirección. Aquí el cibercriminal intencionalmente ofrece una dirección de envío falsa y tras monitorear pacientemente el paquete -para asegurarse de que el comerciante lo ha enviado-, deja un comentario de que su pedido no ha sido entregado. Posteriormente, se comunica con el vendedor para indicar su dirección “correcta” y finalmente recibir el producto. Debido a que no hay pruebas de la entrega, se crea la misma situación y el vendedor sufre grandes pérdidas.

Para evitar ser víctima de este tipo de estafas, es recomendable sujetarse a su cuenta de envío y no transferir dinero a personas desconocidas. De igual manera, es importante asegurarse de siempre enviar el producto a la dirección que el comprador ha indicado en la página. También, el comerciante puede optar por ponerse en contacto con su empresa de envío y prohibir a los clientes que cambien sus direcciones de entrega.

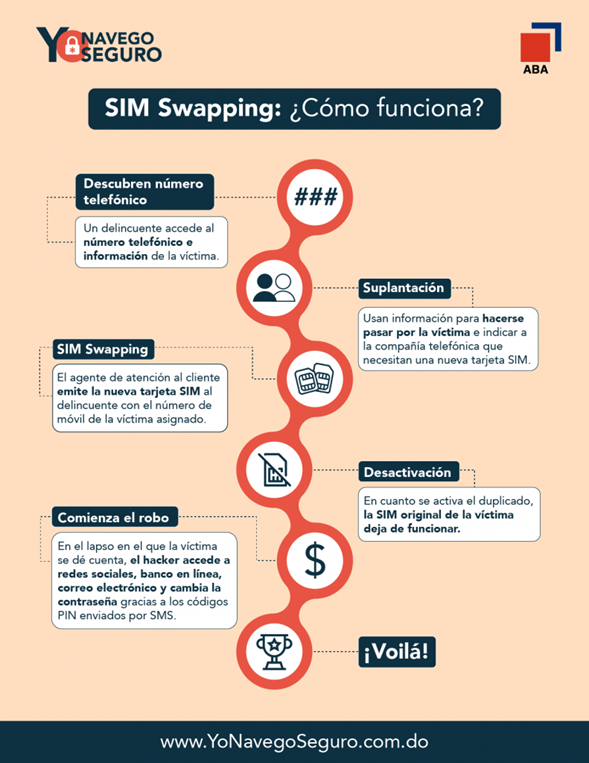

Phishing:

Nuevamente hablamos del conocido phishing, una forma común de estafas por internet para extraer datos personales, contraseñas, números de tarjetas bancarias u otra información confidencial del usuario.

Esto se puede dar al momento en que el comerciante recibe un correo electrónico -que puede parecer legitimo- en donde señalan que su cuenta de PayPal ha sido suspendida, en muchos casos por una supuesta actividad inusual. Todo esto es con la intención de que el comerciante intente volver a poner en funcionamiento su cuenta; para esto el correo falso le indicará que debe completar unos pasos donde debe colocar datos confidenciales. Si el vendedor procede, el estafador tendrá acceso a todas estas informaciones. En otros casos, el correo electrónico puede indicar un enlace que instalará un malware en el equipo de la víctima.

Lo recomendable es que si recibes un correo sospechoso, la envíes al soporte de PayPal (spoof@paypal.com) para que determinen si la información es fraudulenta.

Inversiones y donaciones benéficas:

Los estafadores aprovechan cualquier oportunidad para conseguir dinero. En este contexto, se hacen pasar por organizaciones benéficas para robar el dinero de sus víctimas solidarias. Esto ha sido muy popular durante la pandemia, pues usaban el pretexto de ayudar a huérfanos que perdieron sus padres o bien a personas que necesitan medicamentos que no pueden comprar.

Otra táctica que utilizan es ofrecer oportunidades de inversión, como por ejemplo una “propiedad económica.” Para esto, crean sitios webs donde muestran la “inversión” e indican que deben realizar un depósito de una x cantidad de dinero a través de PayPal para proceder con la inversión. Una vez hecho esto, el sitio web desaparece y el empresario habrá perdido su dinero.

Ahora que tienes esta información a tu alcance, ¡no bajes la guardia!

Si eres comerciante y utilizas con frecuencia este tipo de plataformas, lo ideal es mantenerte alerta y siempre sospechar si sucede algo fuera de lo habitual. También, es importante siempre verificar cualquier información y estar atento ante cualquier movimiento extraño, solicitud especial o correo electrónico no solicitado.

Sigue aprendiendo más de cómo realizar compras seguras en internet: Cómo te protege tu banco