En un mundo donde nueve de cada diez organizaciones sufrieron al menos un ataque cibernético en el último año, realizar un seguimiento a la postura de ciberseguridad de la empresa resulta vital. Para lograr ese objetivo, es preciso auxiliarse de indicadores que favorezcan la evaluación y medición del rendimiento de la seguridad de la información.

A través del análisis de las métricas de ciberseguridad para medir la ciberresiliencia en la empresa es posible:

- Identificar las debilidades de ciberseguridad y diseñar una estrategia para contrarrestar los riesgos y amenazas.

- Tomar decisiones basadas en datos.

- Establecer y supervisar el progreso hacia los objetivos de seguridad y los requisitos de cumplimiento.

- Mejorar la resiliencia de la ciberseguridad.

- Demostrar el valor de las inversiones en ciberseguridad a los inversionistas.

En las dos últimas décadas, casi uno de cada cinco incidentes cibernéticos registrados ha afectado al sector financiero mundial, causando 12 mil millones de dólares en pérdidas directas a las empresas financieras, según el Informe sobre la Estabilidad Financiera Mundial del FMI.

Contenido relacionado: Potencia la ciberseguridad de tu empresa con la IA.

10 métricas de ciberseguridad para medir la ciberresiliencia de su empresa

- Tasa de detección de amenazas. Porcentaje de amenazas a la seguridad detectadas con éxito por un sistema de seguridad. Un índice elevado demuestra que el sistema de seguridad es eficaz y que es capaz de diferenciar entre las actividades legítimas y las maliciosas.

- Tiempo medio de detección (MTTD). Tiempo promedio transcurrido desde el inicio de una amenaza o incidente hasta el momento en que es identificado por la organización. Este indicador refleja la capacidad de respuesta y vigilancia del equipo de seguridad, siendo esencial para minimizar daños al detectar y contener ataques lo más rápido posible. El MTTD se calcula sumando todos los tiempos entre el fallo y su descubrimiento y dividiéndolos por el total de fallos. Un MTTD bajo significa una detección más rápida.

- Tiempo medio de respuesta (MTTR). Promedio del tiempo que tarda el equipo de TI en responder ante una amenaza desde su notificación hasta su completa eliminación, sin incluir el tiempo de retraso en el sistema de alertas. El MTTR se determina sumando el tiempo total de respuesta desde la alerta hasta que el producto o servicio vuelve a estar completamente operativo, y luego dividiendo ese total entre el número de incidentes.

- Número de accesos no autorizados. Frecuencia de intentos o casos de acceso no autorizado que enfrenta su organización. Darle seguimiento a esta métrica de ciberseguridad permite a las organizaciones comprender cuán efectivos están siendo sus controles de seguridad para prevenir ataques exitosos.

- Número de incidentes de seguridad. Cantidad total de eventos físicos o digitales que ponen en peligro la confidencialidad, integridad o disponibilidad de los sistemas o datos de una organización.

- Costo por incidente. Mide el costo de la respuesta y la resolución de un incidente. Ayuda a comprender las implicaciones económicas de las brechas de seguridad. Para calcularlo, se adicionan todos los costos directos (como honorarios y multas) y los costos indirectos (como el aumento de las primas de seguros y la pérdida de confianza) asociados a un incidente de seguridad, y luego se divide el total entre el número de incidentes.

- Cadencia de parches de seguridad. Mide la rapidez con que una empresa corrige las vulnerabilidades identificadas en un sistema. Se calcula dividiendo el número de vulnerabilidades corregidas entre el total de vulnerabilidades identificadas en un período de tiempo determinado, generalmente mensual. Un porcentaje elevado indica una gestión de parches eficiente y reduce el riesgo de ciberataques que exploten vulnerabilidades conocidas.

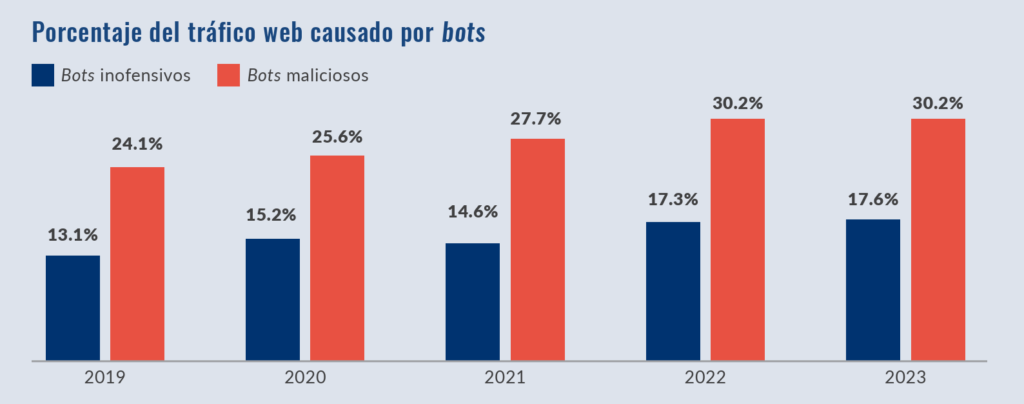

- Tráfico no humano (NHT). Mide el tráfico en la red generado por bots, en vez de por humanos. Tomar medidas contra el NHT es vital para evitar que los KPIs se vean perjudicados por información falsa.

- Dispositivos no identificados en la red interna. Los dispositivos personales de los empleados y los dispositivos IoT no reconocidos presentan riesgos para la seguridad empresarial, ya que pueden ser puntos de entrada para ciberataques si no tienen sistemas antivirus robustos ni parches actualizados.

- Evaluación de la conciencia de seguridad. Mide la eficacia de los programas educativos para mejorar el conocimiento y las prácticas de los colaboradores de todos los niveles de la organización frente a ciberamenazas.

Los promedios de las métricas de ciberseguridad varían según la naturaleza de las operaciones de la organización, la complejidad de su entorno informático y los tipos de amenazas a las que está expuesta.

A pesar de los riesgos y amenazas que las empresas seguirán enfrentando con el auge de la inteligencia artificial, las métricas de ciberseguridad mencionadas serán su hoja de ruta para lograr la ciberresiliencia en 2025.

Le invitamos a leer la edición mayo-agosto 2025 de la revista ABAnce, donde se publicó originalmente este artículo.