Desde hace una año para acá, habrás notado que hasta en la sopa aparecen los códigos QR, y es lógico. Es una herramienta de “respuesta rápida”, como sugiere su nombre, que facilita las cosas, sin embargo, trae consigo problemas de ciberseguridad.

Acompáñanos para que aprendas de la nueva modalidad de estafa usando estos útiles códigos bidimensionales y cómo puedes protegerte.

En primer lugar, la función del código QR es almacenar información codificada. En la mayoría de los casos, son enlaces a una página web, aunque también puede contener los datos bancarios de una persona, los menús de los restaurantes, y mucho más.

.

“Un código QR es la versión mejorada del código de barras tradicional”.

¿Cómo funciona la estafa?

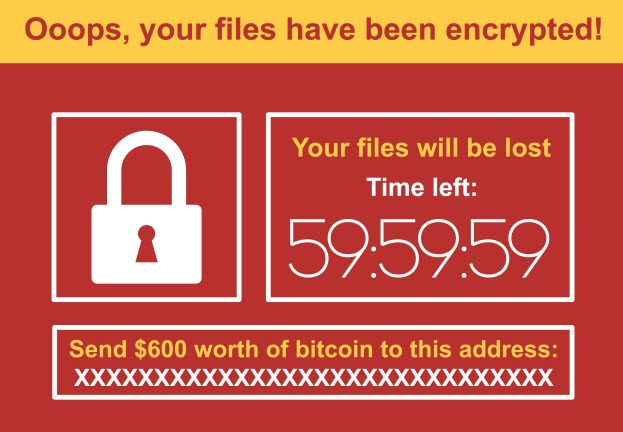

Los piratas informáticos aprovechan el auge de los códigos de respuesta rápida para robar datos, hacerse con el control de los teléfonos o, incluso, instalar malwares.

Caer en la trampa es relativamente sencillo, solo basta con escanear la tecnología QR con el celular. ¿Increíble, no? Además, los riesgos crecen exponencialmente si el dispositivo está configurado para acceder de manera automática al link.

.

Te puede interesar: Descubre a qué ciberdelito eres más vulnerable

5 consejos para aprovechar los códigos QR de manera segura

Sí, hay peligros pero eso no significa que dejes de usarlos. Simplemente necesitas identificar los que están dañados y descartarlos. Aquí te enlistamos varias sugerencias sencillas que puedes aplicar a tu día a día.

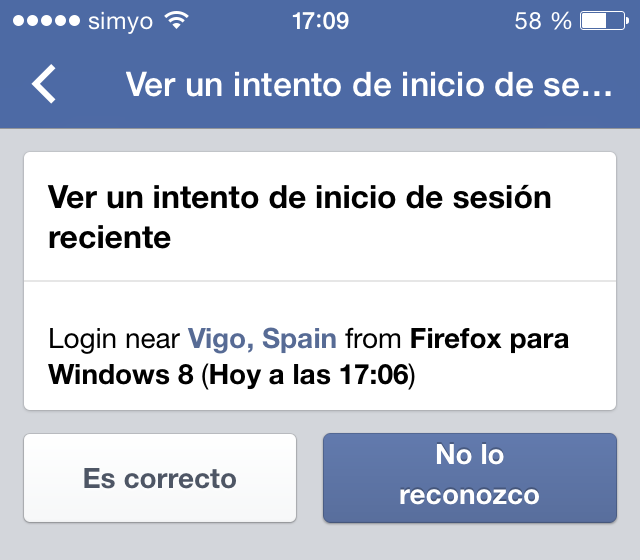

- Desconfía si está a simple vista, o en lugares públicos. ¿Por qué? Los malintencionados pueden modificar código QR legítimos, o bien pueden crear panfletos atractivos que contengan códigos con contenido malicioso.

- Comprueba que la superficie donde está colocado es la original. Se han dado casos en que los ciberdelincuentes sobreponen códigos distorsionados para engañar a personas despistadas.

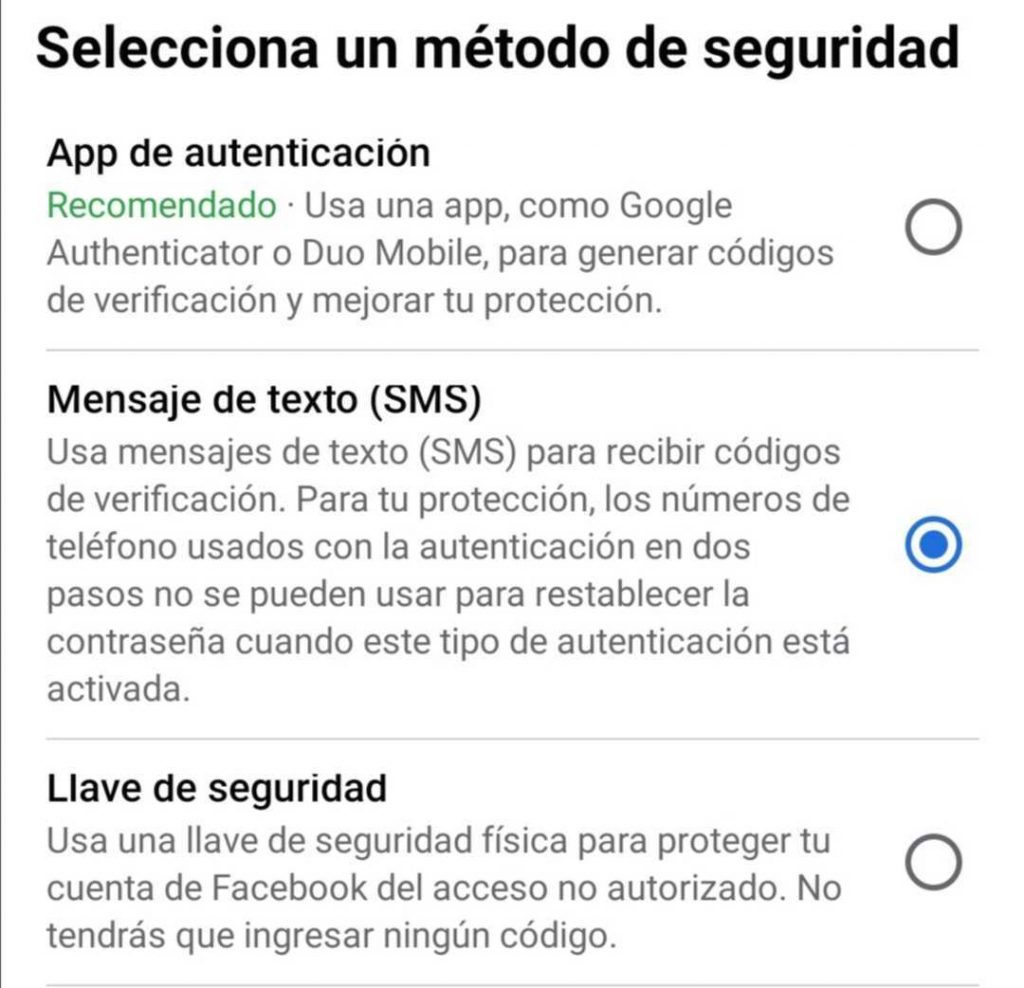

- Configura tu celular para que no abra la dirección de la web o una aplicación directamente, sino que te permita ver el enlace primero y luego decidir si entrar o no.

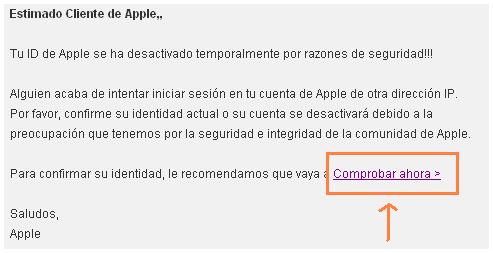

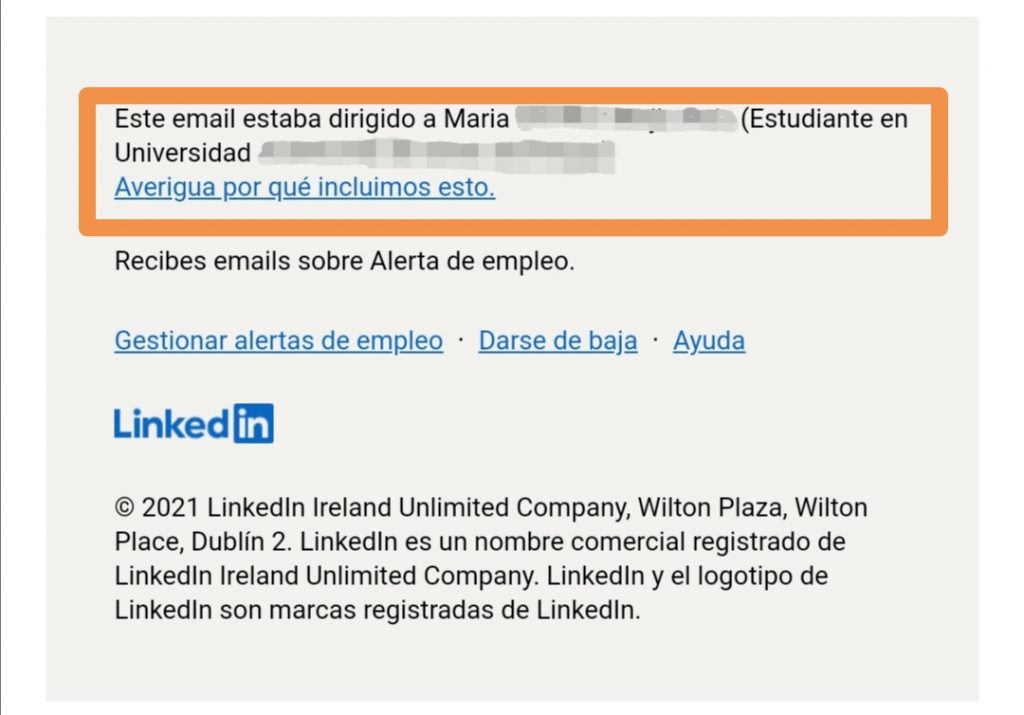

- En ese mismo orden, siempre revisa detenidamente los links antes de seguirlos. Toma en cuenta que es común que los atacantes usen enlaces cortos para camuflar sus verdaderas intenciones.

- Existen aplicaciones especiales que buscan contenido malicioso en los códigos QR, busca la que más se adapte a tus necesidades y descárgala.

Con estas recomendaciones podrás sacarle el jugo a este mecanismo digital sin sufrir sustos, y sobre todo, seguir navegando seguro.

Antes de irte, descarga nuestra guía de hábitos ciberseguros: