De acuerdo con el portal del Instituto de Ciberseguridad de España, los datos biométricos son datos personales obtenidos a partir de características físicas, fisiológicas o conductuales únicas de una persona, como huellas dactilares o reconocimiento facial.

En la actualidad la autenticación biométrica ofrece grandes ventajas en seguridad y su uso se ha incrementado en aplicaciones de seguridad y autenticación, debido a que:

- Proporciona una alta seguridad y confiabilidad al verificar la identidad a través de características únicas que una persona posee.

- Es una experiencia de usuario conveniente y rápida.

- Los datos biométricos no son transferibles, ya que cada persona tiene un conjunto único.

- Combinar la biometría con otros sistemas en una plataforma integrada puede aumentar significativamente la seguridad en todas las etapas de la vida del usuario, haciendo que sea difícil falsificar la identidad.

La autenticación de los datos únicos aún es vulnerable

Sin embargo, para aprovechar estos beneficios es necesario conocer algunas vulnerabilidades del sistema, para que siga siendo una opción segura. Entre las debilidades podemos mencionar:

Calidad de la tecnología. Puede que la tecnología implementada no cumpla con estándares adecuados, así que es necesario tomar en cuenta a la hora de adoptar alguno: la calidad del sensor, la eficiencia del algoritmo de comparación, la seguridad del cifrado para almacenar las muestras obtenidas y la capacidad de interoperabilidad con otros sistemas.

Incidencias con el sistema. Incluso este tipo de sistema de autenticación puede presentar fallos eléctricos y caídas de las líneas de comunicación, por lo que es fundamental implementar medidas desde el diseño mismo del sistema que son reglamentadas según el país.

Indisponibilidad del sensor. La falta de disponibilidad o el fallo del dispositivo de captura de los datos puede imposibilitar la autenticación o el acceso. Es necesario por ello, que la empresa cuente con alternativas de reconocimiento adicionales en caso de que el sistema falle.

Por ejemplo, un empleado que necesite acceder urgentemente al correo electrónico desde fuera de la oficina mediante huella dactilar podría enfrentar problemas si su ordenador tiene fallas en el sensor.

Variación involuntaria en los rasgos biométricos. Los datos biométricos pudieran cambiar por temas como: un resfriado, vello facial o peinado, que, aunque no sean intencionales, pueden generar una percepción negativa o dificultades adicionales en la autenticación biométrica.

Ahora, ¿cómo luce un fraude por suplantación de datos biométricos?

Los datos biométricos son únicos de persona a persona, pero aun así existen ciberdelincuentes que pueden imitar y usurpar esta información a través de la suplantación. Por ejemplo, usando documentos de huellas dactilares falsas para engañar sistemas de reconocimiento biométrico. Veamos dos casos.

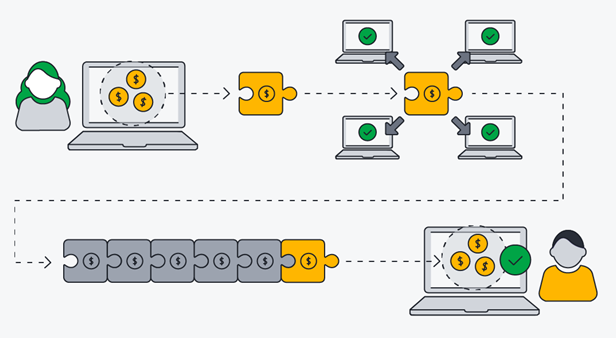

El ataque de presentación es una forma de ciberdelito que consiste en usar un artefacto para hacerse pasar por otro usuario.

La protección en este caso consiste en medidas de verificación de vida o prueba de fe de vida y el uso de número limitado de intentos para autenticación.

El otro es el ataque por repetición, en el que el pirata informático intenta tener acceso a los datos biométricos originales de fuentes como cristales, pomos de puertas o pantallas táctiles, usando técnicas especiales para tomar huellas dactilares, provocando el desbloqueo ilegítimo de dispositivos.

Para protegerse de este tipo de suplantación las empresas deben monitorizar los sensores, aplicar la detección de intrusiones y la protección física de los dispositivos biométricos.

Para mitigar las amenazas contra los datos biométricos puedes:

- Adquirir tecnología biométrica de calidad, para reducir la posibilidad de fallos.

- Usar “liveness check” para asegurar que los datos biométricos provienen de una persona viva y presente.

- Monitorizar y proteger físicamente los dispositivos biométricos.

- Adoptar medidas alternativas de autenticación, aparte del sensor biométrico.

Te invitamos a leer: Firma digital: ciberseguridad en tus manos