Los Deepfakes son también conocidos como “falsedades profundas”. Y aunque son el resultado del avance de la tecnología, también son un ejemplo de cómo los ciberdelicuentes usan la inteligencia artificial para alterar la realidad de un video, imagen o mensaje de voz y hacer parecer que es verídico.

¿Pero cómo logran los creadores de videos deepfakes estos efectos?

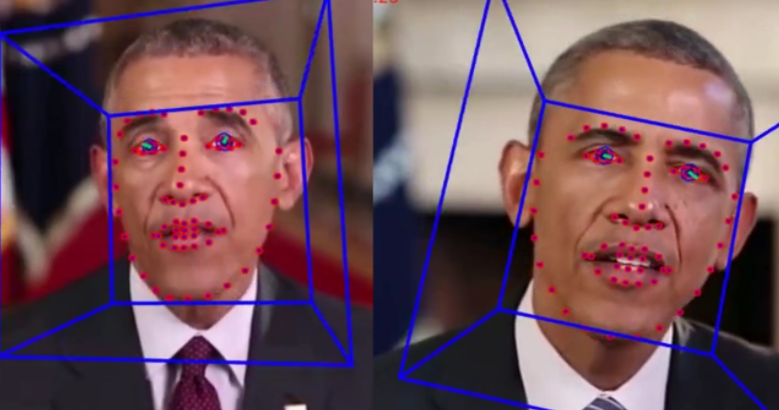

Utilizando un algoritmo, los creadores de estos contenidos usan como materia prima imágenes y videos de personas reales colgadas en la red. Específicamente a través de un autocodificador se crean imágenes que, con algunas variaciones, resulta ser casi idéntica a la original.

Esto quiere decir que mientras más videos e imágenes haya de ti en el internet, más probabilidades habrá de que te conviertas en una víctima de deepfake. Sin embargo, cabe destacar que en la mayoría de los casos las víctimas son personalidades del ámbito político y artístico.

Actualmente este ciberdelito se usa para desinformar a través de noticias falsas y dañar la reputación de personajes públicos y con fines pornográficos. También se han producido casos de estafas económicas, como la de un banco de Emiratos Árabes Unidos. A través de una llamada “un cliente muy importante”, que en realidad era una voz falsa creada con uno de estos software, pedía transferir de su cuenta 35 millones de dólares para cerrar una transacción.

Posteriormente, el gerente del banco recibió una serie de correos falsos, a través de la suplantación de identidad, con los “reconfirmaba” la autenticidad de la solicitud, sin percatarse que se trataba de una gran estafa.

Los audios también utilizados para crear voces falsas son capaces de imitar la voz de personas específicas.

Pero como todo en la vida, nada es totalmente mala o totalmente bueno. Esta tecnología ha permitido que grandes de la industria cinematográfica hagan uso de ella. Tal es el caso de la película Rápidos y Furiosos 7. Tras la muerte del actor Paul Palker, los productores usaron esta herramienta de la inteligencia artificial para darle vida al fenecido y culminar el film.

También te puede interesar: Si fuiste víctima de una filtración de datos, sigue estos pasos

¿Qué hacer para no ser víctima de un Deepfake?

Aunque en la actualidad no existe una herramienta que pueda detectar y alertar sobre este tipo de contenido, te presentamos algunos trucos con los que puedes determinar que se trata de un deepfakes.

- La secuencia del parpadeo: En los videos falsos las personas parpadean menos cantidad de veces, de lo que normalmente lo hacemos.

- Cara, cuello y cuerpo: si la persona a quien le usurparon su rostro tiene algún tatuaje o marcha distintiva, es posible que dichas cualidades no aparezcan en un deepfakes.

- Sincronización de sonido e imagen: este es uno de los errores más visibles y una de las formas más fáciles en la que puedes determinar si se trata de una falsificación.

- Imagen fuera de foco: una imagen con un desenfoque, especialmente en el interior de la boca es otra señal de que podría ser una imagen falsa.

Si recibes un video de un político o artista importante es bueno que antes de darlo como un hecho y empieces a enviarlo a todos tus contactos, valides la información con portales de cuentas oficiales.

Además… Estafador de Tinder: un repaso por la anatomía del engaño