El 2024 está aquí y tras un año con decenas de novedades tecnológicas, incluyendo los avances en inteligencia artificial, los hechos permiten hacer “predicciones” acerca de qué depara el futuro. Las también llamadas “tendencias” no solo son un aviso sobre qué viene, sino que también sirven para tomar acciones para contrarrestar cualquier peligro en el ciberespacio.

Tal como explicó durante un taller que realizamos para periodistas y creadores de contenido Liliana Romero, Gerente de la División Riesgo y Cumplimiento del área de seguridad de la información del Banco Popular, entender las novedades como una oportunidad, y no como un reto o peligros es lo que hace la diferencia entre qué “tan fácilmente o tan difícilmente podemos caer en estos ciberataques”.

En ese sentido, desde Google prepararon el Cybersecurity Forecast 2024, Insights for future planning, que se plantea como un “pronóstico” con ideas prospectivas de varios de los líderes de seguridad de Google Cloud y docenas de expertos de numerosos equipos de seguridad, incluidos Mandiant Intelligence, Mandiant Consulting, Chronicle Security Operations, la Oficina del CISO de Google Cloud y VirusTotal.

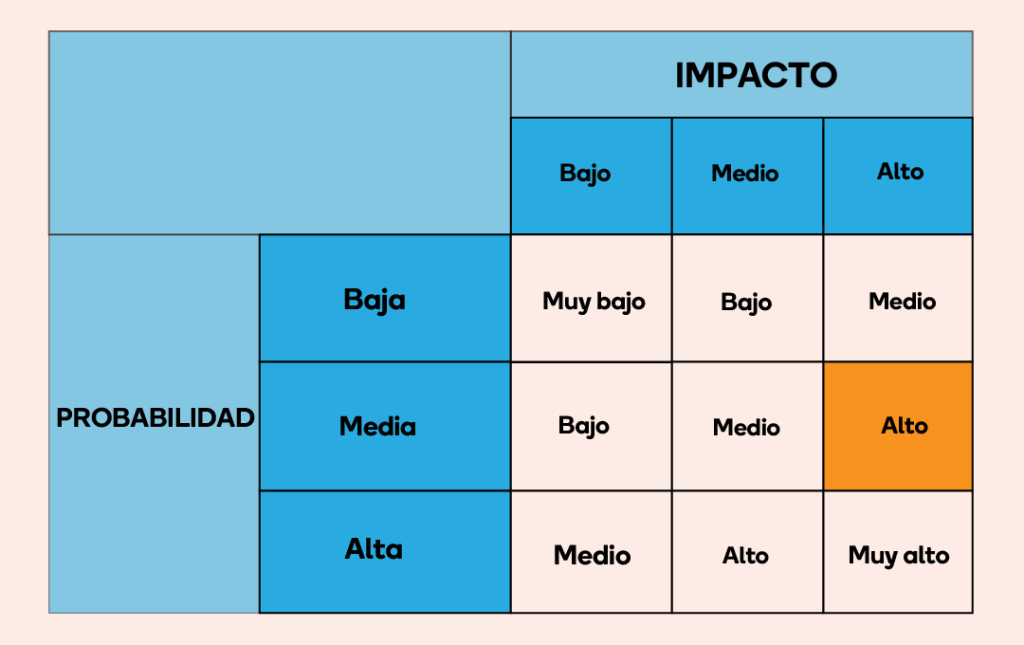

En la medida en que la tecnología avanza, las amenazas evolucionan, los atacantes cambian sus tácticas, técnicas y procedimientos (TTP) y los usuarios en internet deben adaptarse si quieren mantenerse al día.

Romero coincide al destacar datos de la Organización de las Naciones Unidas para la Cultura, las Ciencias y la Educación (UNESCO), que especifica que las principales amenazas son el robo de información, el espionaje y el acoso en línea. No obstante, todos estos riesgos tienen un común denominador: la ingeniería social.

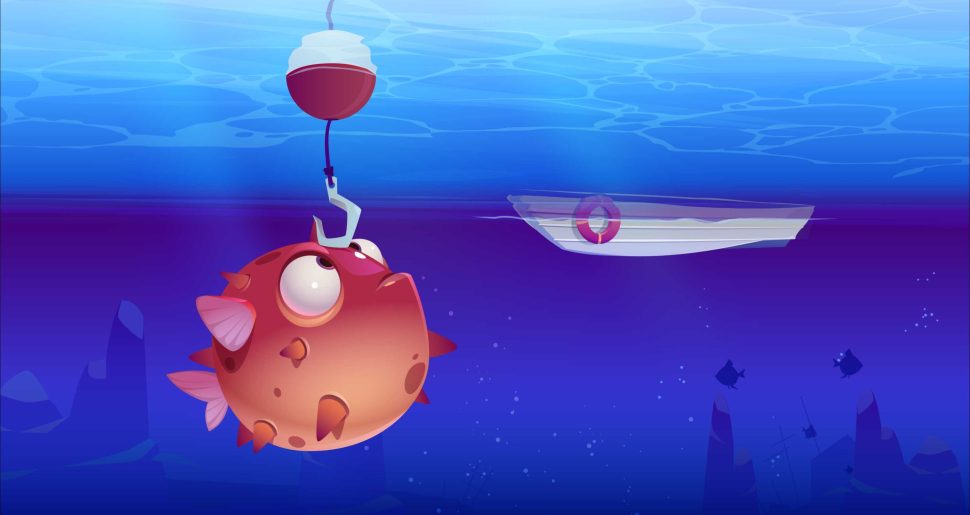

“Esa es precisamente la habilidad que tiene el atacante o delincuente cibernético para tratar de llevarme, de ponerme el anzuelito”, sostuvo Romero. De hecho, uno de los puntos que destaca el informe es cómo se está combinando esa técnica con la inteligencia artificial.

Phishing mejorado, profesionalizado y escalado

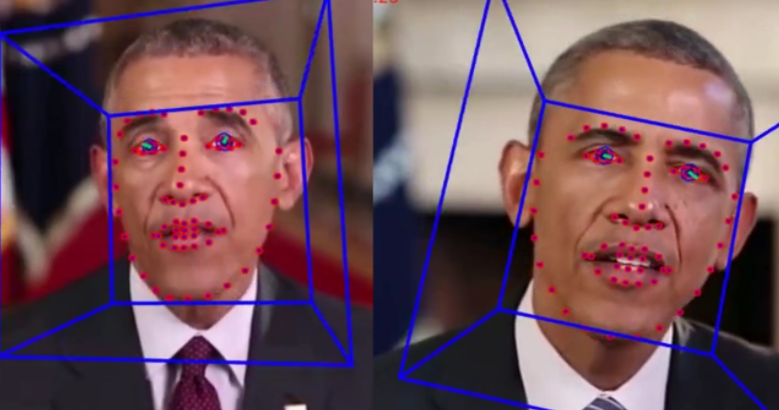

Con llegada y “boom” de la IA generativa, los modelos de lenguaje en phishing, SMS y otras operaciones de ingeniería social han mejorado para hacer que el contenido y el material (incluyendo voz y video) parezcan más legítimos.

En consecuencia, los errores ortográficos, gramaticales y la falta de contexto cultural serán más difíciles de detectar en los correos electrónicos y mensajes de phishing. Es así como la especialista destaca la prevalencia de la ingeniería social como estrategia para captar la atención y enganchar a las personas.

Ante ese panorama, Romero advierte sobre la creación deliberada de información como un “gancho” o “anzuelo” diseñado para atraer la atención de manera específica y como los perpetradores de ingeniería social se aprovechan de la estructura cerebral, distinguiendo entre el “sistema uno” y el “sistema 2”. Este último constituye el 95% de la operatividad cerebral, según describe, mientras el 5% se caracteriza por ser analítico y reflexivo. “Es la parte donde se toman decisiones más pausadas”, añade.

Explicó que los ciberatacantes se aprovechan de lo que denomina “mental shorts”, pensamientos y acciones rápidas que ocurren instintivamente. En sus propias palabras, plantea cómo estos individuos astutos capitalizan la naturaleza rápida e instintiva de ciertos procesos mentales, comparándolo con el aprendizaje de la inteligencia artificial. Además, sugiere que la rutina diaria y la previsibilidad en las acciones cotidianas también juegan un papel crucial en esta dinámica.

Operaciones de información a gran escala

Un mensaje inteligente de IA de generación será todo lo que los atacantes necesitarán para crear noticias falsas, llamadas telefónicas falsas que interactuarán activamente con los destinatarios, además de fotos y videos basados en contenido falso creado por IA de generación.

Como resultado, se presenta el riesgo de reducir la confianza del público en las noticias y la información (en línea), hasta el punto en que todos se volverán más escépticos (o simplemente dejarán de confiar) en lo que ven y leen. Esto podría hacer que sea cada vez más difícil para las empresas y los gobiernos interactuar con sus audiencias en el futuro cercano.

Pero no todo es negativo. Desde Google Cloud plantean que los usuarios, expertos y asesores en temas de ciberseguridad pueden utilizar la IA para hacer frente a los desafíos mediante la interpretación de datos, para comprender las amenazas y reforzar o fortalecer la detección y respuesta.

Tambien, la herramienta puede ser usada para acelerar el análisis y otras tareas que requieren mucho tiempo, como la ingeniería inversa. Por su parte, las organizaciones recurren a la IA para sintetizar grandes cantidades de datos.

Mediante la medida, podrían generar detecciones procesables u otros análisis. Esta será una de las mayores transformaciones para las organizaciones que aprovecharán la IA con fines de seguridad en los próximos años y, en última instancia, les ayudará a reducir el trabajo, abordar la sobrecarga de amenazas y cerrar la creciente brecha de talento.

“La IA aumentará la capacidad humana para analizar e inferir acciones a tomar a partir de estos grandes conjuntos de datos. Veremos nuevas formas de superponer datos específicos de los clientes de una manera altamente confidencial, brindando a las organizaciones la capacidad de tomar medidas importantes a gran velocidad y escala”.

Continúa leyendo: Historia de los ciberataques