Todo espacio tiene sus normas, ¡y los espacios virtuales no son la excepción! En este artículo te presentamos las 6 reglas de oro para una sana convivencia en los grupos de WhatsApp.

Regla #1 Infórmate sobre el tema del grupo

Antes de entrar al grupo, o si recién entras, procura de inmediato saber el propósito del mismo, ya que así podrás adaptar tu lenguaje con más o menos formalidad, según sea el caso.

Para los grupos específicos, como del trabajo o un curso, es importante limitar los mensajes a aquellos que solo concierne al propósito con el que se creó. Así, solo se mantienen las informaciones relevantes.

Si eres quien crea el grupo, considera describir el tema del mismo, incluso puedes agregarlo de manera fija en la descripción del mismo.

Regla #2 Presenta a los nuevos integrantes

Así como en la vida real presentamos a alguien que queremos incluir en la conversación, sucede igual en WhatsApp. Antes de entrar a alguien al grupo, preséntalo para que reciba una bienvenida cordial.

Toma en cuenta que no es bien visto entrar a alguien a un grupo sin antes preguntarle, y luego ver que se sale. Es una molestia que se puede evitar confirmando su consentimiento previamente.

Regla #3 Envía tus mensajes en un horario prudente

En tu grupo de los mejores amigos de la universidad o de tu familia quizás no importe la hora a la que escribas, sin embargo, para grupos formales debemos ser más cuidadosos.

Podría interesarte: importancia de activar las notificaciones de consumo.

Por ejemplo, digamos que para el del trabajo el horario puede ser el mismo que el de tu jornada. Aunque todo va a depender de la dinámica del chat.

Regla #4 Analiza y evalúa antes de enviar una información o archivo

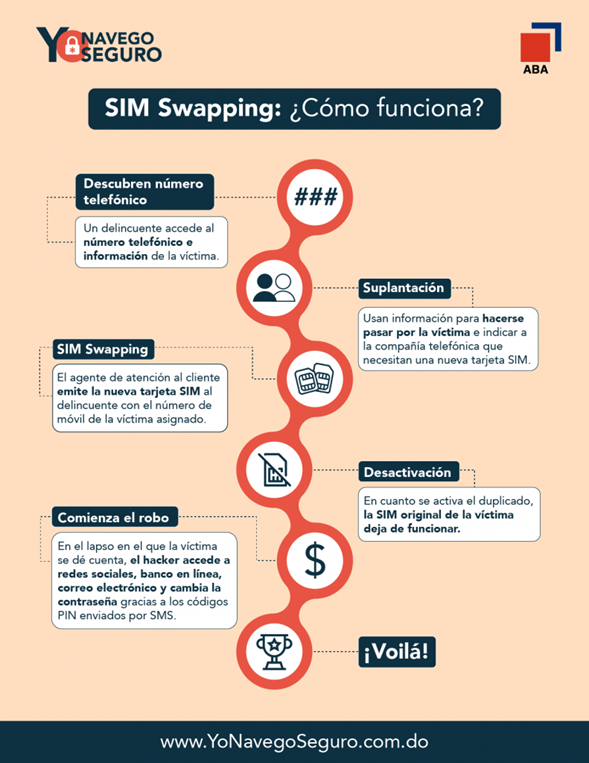

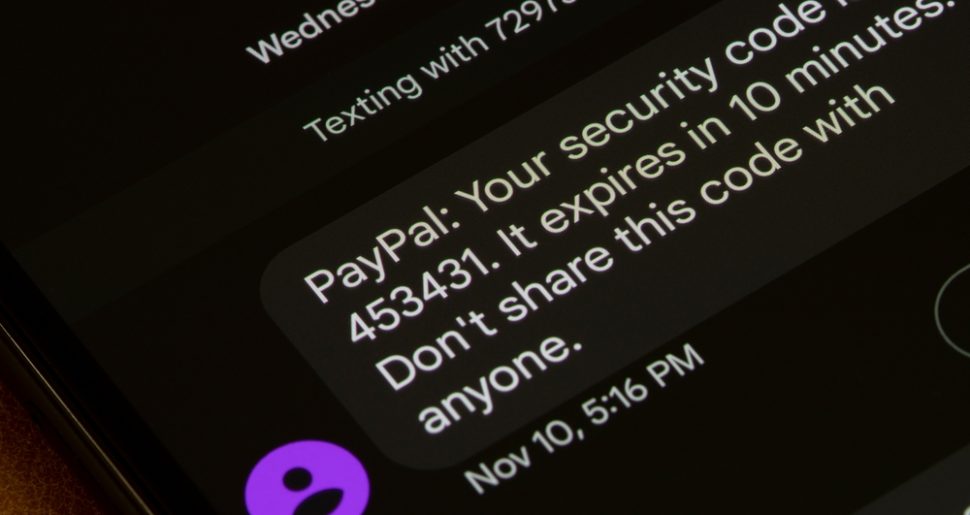

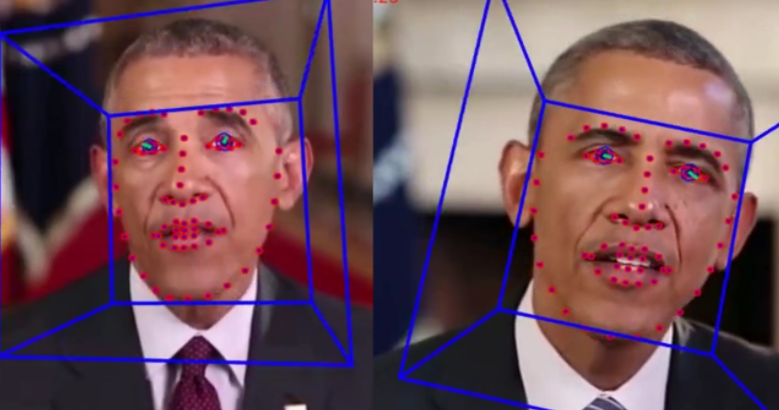

Un grupo de WhatsApp admite más de 200 personas, por eso se ha vuelto común enviar cadenas de ”información’’ a estos porque tienen un mayor alcance. ¡Pero ojo! Muchas de ellas son noticias falsas e incluso enlaces maliciosos que pueden afectar a tus dispositivos.

Por ello, antes de enviar una información confirma si lo que dice es cierto, y si proviene directo de una fuente confiable.

Tip: antes de enviar el archivo puedes comentar en el grupo sobre el contenido que quieres compartir para confirmar si será de interés y bien recibido por ellos.

Regla #5 Cuida la longitud de tus mensajes y audios

WhatsApp es una aplicación perfecta para la apresurada vida que muchos llevamos. Siendo así, cuida que los textos o audios que envíes no sean tan extensos porque de lo contrario es probable que las personas no se detengan a leerlos o escucharlos.

Pro tip: para textos considera escribir todo en un solo mensaje que no exceda de 3 párrafos. Envía ese, y continúa escribiendo. Para audios, considera grabar hasta 45 segundos máximo y envíalo. Repite la acción tantas veces como sea necesario.

Regla #6 Si la conversación es de dos, mejor continuar en chat privado

En los grupos de mensajería instantánea puede darse el caso que al hablar un tema queden solo dos personas conversando al respecto, y seguramente ya desviándose del tema de interés de los demás.

Si te encuentras en una situación así, invita a tu compañero a continuar por chat privado, o decide tú mismo continuar respondiendo sus mensajes por privado. Así evitas molestar a los demás y llenar el chat con una conversación que ya no les concierne.

Pro tip: si en la conversación en el grupo quieres referirte a alguien en específico, pero tu mensaje continúa siendo válido para tratarlo a la vista de todos, puedes etiquetar a la persona en el mensaje. Ejemplo: @Carlos…

Con estos consejos estás más que preparado para ser un buen administrador o un buen participante en cualquier grupo de WhatsApp.

¡Comparte este artículo con los demás miembros de tu próximo grupo para que así todos estén en una misma sintonía!