Algunos profesionales, como es el caso de Kindervag, se adelantaron a su época en el área de la seguridad informática. En el año 2010, el analista de investigación de Forrester John Kindervag presentó el modelo Zero Trust, una propuesta de ciberseguridad que se basa en la “desconfianza”. Limita el acceso de los usuarios en cada segmento de una red mediante un estricto proceso de reconocimiento de la identidad.

En pocas palabras, todo navegante es una amenaza hasta que se demuestre lo contrario.

Nunca confiar, siempre comprobar

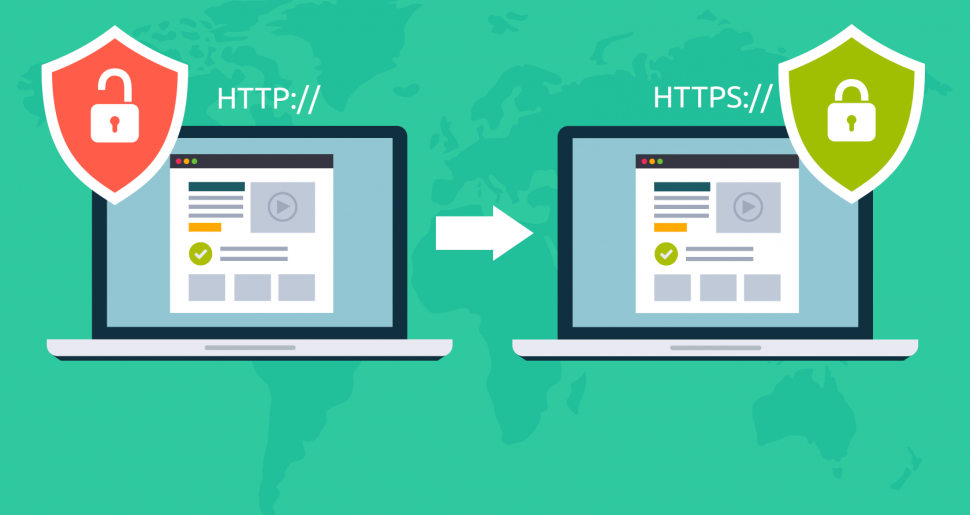

A medida que el trabajo híbrido impulsa a las organizaciones a distribuir sus datos en distintas ubicaciones, aplicaciones y servicios en la nube, aumentan las vulnerabilidades.

El Zero Trust representa una clase de “guardián cibernético” que realiza pruebas de identidad y detecta actividades sospechosas en la red. Aquí viene lo más interesante, no importa que tantas veces acceda el usuario al mismo canal, siempre será considerado como un desconocido. No es un producto, ni un servicio, más bien una estrategia.

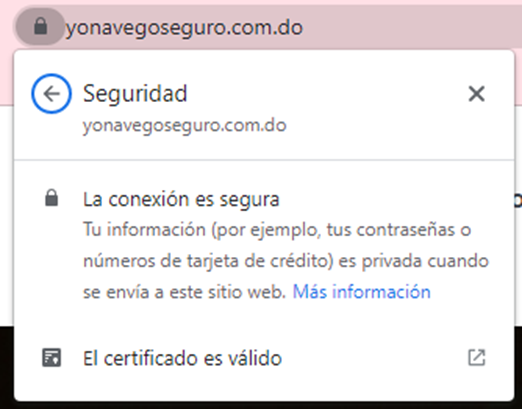

Esta transición en la interacción con la tecnología se debe a las alarmantes cifras de ciberataques. Según Prey Project “el delito cibernético aumentó en un 600% como resultado de la pandemia de COVID-19, desde robo y malversación hasta piratería y corrupción de datos.” Las decisiones a tiempo pueden evitar consecuencias irreversibles para una empresa.

Este modelo de “seguridad sin perímetros” se ha diversificado, incluyendo la arquitectura Zero Trust, el acceso de red Zero Trust, la puerta de enlace web segura Zero Trust, y la microsegmentación. Todas abarcan numerosas estrategias de seguridad para la complejidad del entorno actual. El objetivo principal es la mitigación de ciberataques.

Principios del modelo Zero Trust

El Zero trust conlleva posturas radicales en cuanto a los privilegios de acceso, lo cual va muy de la mano con la filosofía de esta estructura: siempre dudar de todo y todos.

0% de confianza. Nadie, pese a su frecuencia de acceso al sistema, está exento de un explícito proceso de validación. Cada nueva entrada a la red debe incluir una autenticación de datos.