Si eres de lo que tienen la misma contraseña para todas tus cuentas, quédate hasta el final para que conozcas qué es y cómo puedes protegerte de los ataques de pulverización de contraseñas.

Un ataque de pulverización de contraseñas es un tipo de ataque de fuerza bruta que consiste en probar una misma contraseña en varias cuentas de usuarios, antes de probar con otra contraseña. Por lo general los ciberpiratas realizan intentos con contraseñas sencillas y comunes como “123456” o “password” para obtener el acceso fraudulento.

Desde Kaspersky explican que una característica particular de la pulverización de contraseñas —como indica la palabra “pulverización”— es que puede dirigirse a miles o incluso millones de usuarios diferentes a la vez, en lugar de a una sola cuenta, ya que el proceso suele automatizarse y llevarse a cabo de manera gradual para evitar su detección.

¿Como funciona un ataque de pulverización de contraseña?

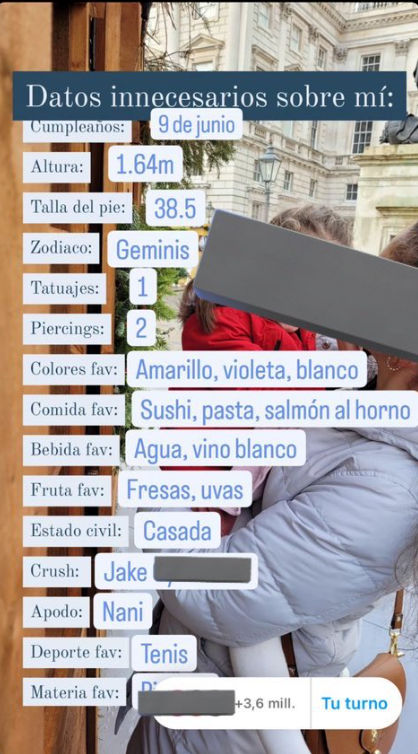

- Los ciberdelincuentes compran una lista de nombres de usuario o crean su propia lista usando los formatos de las direcciones de correo electrónico corporativas, recopilan nombres a través de LinkedIn u otras fuentes públicas de información.

- Buscan o crean una lista de contraseñas de uso frecuente.

- Prueban distintas combinaciones de nombre de usuario y contraseña hasta encontrar una combinación que funcione. Para facilitarse el proceso, los ciberdelincuentes suelen automatizar el ataque con herramientas de pulverización de contraseñas.

- Una vez consiguen su objetivo, repiten el proceso con la siguiente contraseña de la lista y así evitar que se activen las políticas de bloqueo o los bloqueadores de direcciones IP que restringen los intentos de inicio de sesión.

Ataques de pulverización de contraseñas vs. ataques de fuerza bruta

De acuerdo con Kaspersky, en un ataque de pulverización de contraseñas se intenta acceder a una gran cantidad de cuentas con unas pocas contraseñas de uso frecuente. En cambio, en los ataques de fuerza bruta se intenta obtener acceso no autorizado a una sola cuenta adivinando la contraseña, muchas veces utilizando listas extensas de contraseñas posibles.

Protégete de los ataques de pulverización de contraseñas

- Crea contraseñas robustas y difíciles de adivinar. Aquí te enseñamos cómo hacerlas.

- Utiliza contraseñas diferentes para cada plataforma.

- Utiliza el doble factor de autenticación para los inicio de sesión de tus cuentas. Aquí te hablamos de uno de los métodos más seguros.

- Cambia las contraseñas periódicamente.

- Evita usar palabras con los que tengas algún tipo relación personal, por ejemplo: el nombre de tu mascota, tu mamá, tus hijos, etc.

- Evita usar fechas fáciles de encontrar en la web como cumpleaños, aniversarios, etc.

- No usea contraseñas comunes como “123456”, “qwerty” o “contraseña”.

Continúa leyendo: Dispositivos wearables: 10 buenas prácticas para un uso ciberseguro