Me robaron mi cuenta de correo ¿cómo lo hicieron?

ciberseguridad, correo electrónico, email, seguridad electrónica

Tus contactos te dicen que están recibiendo un email desde tu cuenta de correo vendiéndoles un reloj de marca a precios increíbles. Si es así, es casi seguro que te hayan robado tu email.

Como usamos nuestros correos electrónicos en aplicaciones, suscripciones de servicios o en sites de interés, los ciberdelincuentes hackean las cuentas para obtener toda esa información importante que dejas.

Pero, ¿cómo te roban tu email?

Correo phishing

El phishing es una de las técnicas de ingeniería social más usada para acceder de manera fraudulenta a los datos de inicio de sesión de tu cuenta de correo electrónico.

Es decir, los ciberdelincuentes suplantan la identidad de tu servicio de mensajería de emails (Gmail, Hotmail, Yahoo, Outlook).

Cómo comprobarlo:

- Colocan una dirección en el campo remitente casi idéntica a la legítima.

- Usan logos, cabeceras y pie de páginas similares a los proveedores de correo.

- Agregan al correo enlaces a fuentes oficiales.

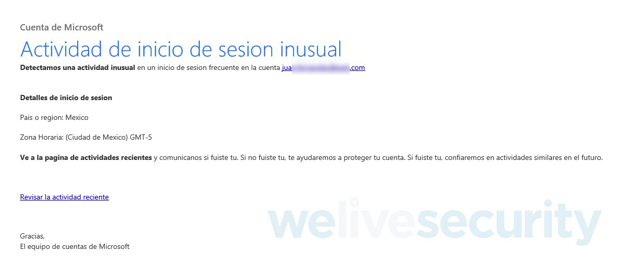

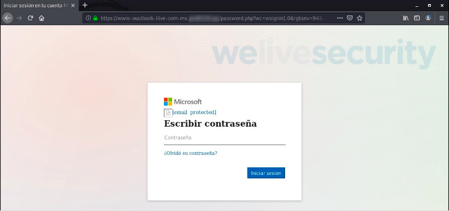

Así luce un correo fraudulento, de actividad inusual de Microsoft:

En este caso la supuesta actividad inusual le pide al usuario que confirme si realizó tal inicio de sesión con un link que dice “revisar la actividad reciente” y que al dar clic lo llevará a un sitio, también falso.

La página a la que llega el usuario le solicitará ingresar su contraseña, momento en el que el ciberdelincuente habrá obtenido los datos de acceso de la víctima.

[Al final de este artículo comprueba si tu contraseña es segura con nuestro verificador]

El email fraudulento ha sustituido sutilmente algunos aspectos, que si no somos conscientes pueden pasar desapercibidos:

- El URL sustituye puntos por guiones.

- Hay caracteres de más en la dirección.

- El diseño parece auténtico, pero tiene ligeros errores.

Imagen tomada de welivesecurity.com

Consejo del experto: de acuerdo con Miguel M. Arias, experto en ciberseguridad de la Universidad INTEC, puedes evitar el robo de tu correo considerando la autenticidad del email (dude si te parece extraño), verifica la dirección de correo del remitente; chequea bien el cuerpo del correo para detectar faltas ortográficas, pon atención al horario de envío y el contexto del mensaje.

A través de lo que tecleamos

Cada tecla que marcas cuando escribes en tu computadora puede dejar un rastro a través del cual el ciberdelincuente puede adivinar tu contraseña.

¿Cómo lo hace? Con la instalación de un tipo de malware llamado keylogger que, aunque es un programa que puede ser usado legítimamente, cuando se usa en contra de la seguridad se convierte en un mecanismo de fraude.

Ese software rastrea cada tecla y envía la información al pirata informático, que da con la contraseña de cualquier cuenta de email o aplicación, cuenta de banco o los datos de la tarjeta de crédito, para hacer más ataques.

Cómo evitarlo: Usa un gestor de contraseña para crear claves fuertes y seguras y recuerda actualizarlas periódicamente.

Mensajes de texto

Aunque los mensajes de textos (SMS) están en desuso, pueden ser una vía para el robo de email.

Esta estafa consiste en el envío de un SMS a tu celular a través del cual te indican, supuestamente enviado por Google (o cualquier otra empresa de mensajería) para informar al usuario, que alguien ha intentado entrar en su Gmail.

Acto seguido recibes vía email un correo fraudulento que te alarma de un intento de inicio de sesión. Igual que en el caso anterior, adjuntarán un enlace que te llevará, supuestamente a una página para poder cambiar tu contraseña.

La estafa es tan limpia, que incluso el aparente servicio de Gmail enviará de vuelta otro SMS para solicitar el código de verificación, con lo que los ciberdelicuentes entran con la contraseña desde otra ubicación.

Solución: Si recibes un mensaje de texto similar, omítelo o elimínalo. No descargues ni des clic a ningún enlace.

Comprueba si tu contraseña es segura

Pon una contraseña de referencia en este cuadro:

Se necesitarían 0 segundos para descifrar su contraseña

Qué es y cómo elegir correctamente un cortafuegos

cortafuegos, firewall, navegar seguro, seguridad

Seguro has escuchado mucho sobre cortafuegos o firewall. Pero no sabes exactamente qué son, para qué sirven y cómo elegir el correcto para navegar más seguro.

Los cortafuegos (Firewall) son un conjunto de herramientas informáticas que permiten controlar los datos que entran y que salen en un dispositivo. Filtran, además, el conjunto de datos que recorren la red en la que navegas.

Ejemplo:

- Puedes bloquear o aceptar el acceso a tu equipo de una determinada IP.

- Restringir el acceso a ciertas aplicaciones, como por ejemplo de Dropbox a algunos usuarios específicos.

Aprende 3 cosas que debes tomar en cuenta para elegir correctamente el firewall:

1.- Escoge el cortafuegos que ofrezca mayor ciberseguridad

La verdad es que las amenazas de ciberataques y sus modalidades han evolucionado.

Debido a esto, los fabricantes dedicados a ciberseguridad han desarrollado 2 nuevas herramientas con más funcionalidades:

• UTM (Unified Threat Management) o Gestión Unificada de Amenazas.

• NGFW (Next Generation Firewalls) o Cortafuegos de Nueva Generación.

Lo más recomendable es que utilices uno de estos.

Ambos tiene diversas funcionalidades como: Sistema de Prevención de Intrusos (IPS), Red Privada Virtual (VPN), registro de eventos, monitorización, filtrado de tráfico, control de aplicaciones, seguridad del correo electrónico, DLP (Data Leak Prevention) o antivirus. Puedes pinchar aquí para descargar cortafuegos UTM

2.- Adquiere el cortafuegos que mejor se adapte a tu empresa

Los UTM son ideales para empresas con capacidad de inversión, como pymes y medianas empresas.

Los NGFW aplican para empresas con mayor complejidad en sus conexiones, sobre todo con soluciones en la nube.

Si tu empresa es una microempresa es posible que debas aprovechar al máximo los cortafuegos integrados en los sistemas operativos de tus equipos, por ejemplo, el que trae Windows.

Un dato. El router de tu compañía de internet tienen incorporados funciones de firewall. Configúralas y aprovecha la protección que te brinda.

3.- Usa los cortafuegos con otras herramientas que complementen la seguridad.

No está de más utilizar algunas herramientas que te ayudan a complementar la seguridad de tus equipos. Estas son:

- Extensiones: Se refiere a las extensiones de seguridad que están al servicio de navegadores como Google Chrome o Mozilla Firefox que son sumamente útiles para protegerte de anuncios indeseados (Adblock Plus), enmascarar tu IP (FoxyProxy) o chequear las vulnerabilidades de una web (Wappalyzer).

- Antispyware: Protege a nuestro ordenador de un spyware, un tipo de malware que pueden recopilar todo tipo de información sobre nuestro sistema.

- Antikeyloggers: son programas de seguridad que tienen como función ubicar algún tipo de software maligno utilizados por los piratas informáticos para registrar las pulsaciones de las teclas y así robar nuestra información personal.

[INFOGRAFÍA] 7 Formas de engaño que usan los ciberdelincuentes

Estos son los cortafuegos más usados por los usuarios:

- ZoneAlarm

- Comodo

- PeerBlock

- Tinywall

- GlassWire

- Windows Firewall (este es el más utilizado, ya que viene con la misma instalación de Windows).

Ventajas de usar un firewall

- Te aseguras de que cualquier programa que ejecute tu computadora esté monitoreado y verificado. Detectará si hay una posible transferencia no segura de datos e impedirá que se descargue en tu dispositivo.

- Recibes notificaciones cuando el firewall filtra las conexiones. Así podrás estar alerta.

- Si es para una empresa, el firewall ayuda a un mayor control y acceso a la información confidencial.

- Ahorras dinero y tiempo. Prevenir un ciberdelito tiene un menor costo que sufrir un ciberataque.

Phishing: estas 5 señales te dirán si un correo es falso

correos falsos, email, estafas, seguridad

¿Recibiste un correo extraño desde Facebook, Netflix o Google PlayStore? ¿O quizás una oferta irresistible de Amazon?

Seguro son emails de phishing, una técnica de ingeniería social que utiliza correos electrónicos falsos para robar tu información privada, sustraer dinero o infectar tu computadora o celular con un virus.

Pero nos tienes a nosotros, mira estas 5 señales y podrás distinguir fácilmente un correo falso.

[Sigue leyendo, al final te dejamos una prueba para que verifiques lo que aprendiste].

1.¿Quién te envía el correo?

No te guíes por el título del correo electrónico. Mira el encabezado para ver quién lo envió.

Toma en cuenta: la mayoría de las organizaciones tendrán su propio dominio de correo electrónico, formado por el nombre de la empresa, usuario@aba.org.do o soporte@amazon.com

Si la dirección “de” no coincide con el supuesto remitente del correo email, o si no tiene sentido, es posible que se trate de un fraude.

Ejemplos

- El email dice ser de tu lugar de trabajo o una organización formal, pero viene de “usuario@yahoo.com”.

- Recibes un correo de Amazon, y el email es de soporte@amazan.com (fíjate que cambió una letra).

- Recibes un correo de tu amigo de Facebook, pero el remitente es josé@faceb00k.tl

Tip del experto: duda siempre de emails recibidos de dominios públicos, tales como @gmail, @hotmail, @outlook. -Ing. Miguel M. Arias, director de la Maestría en Ciberseguridad de la Universidad Tecnológica de Santo Domingo.

2. Mira las señales extrañas

Muchos de los correos de phishing son escritos en masa usando plantillas o mensajes genéricos.

Probablemente si recibes este tipo de email, tenga faltas ortográficas, saludos poco profesionales o contenido sin sentido que no coincide con el asunto.

Ejemplos

- El asunto dice “Documentos Importantes” el cuerpo del correo habla de cambiar tu contraseña.

- Un correo electrónico que dice provenir de la Universidad se dirige “Estimado usuario de webmail” en lugar de “Estimada, [nombre]”.

[GRATIS] Descarga nuestra guía de ciberseguridad para empresas

3.Verifica los enlaces

Muy importante: no abras ningún enlace sin antes verificarlo.

Solo debes seguir estos pasos para revisar un link antes de abrirlo:

- Coloca el cursor (mouse), sin hacer click, sobre el enlace.

- La página de destino te saldrá en la esquina inferior izquierda (mira la foto como referencia).

Además, no visites sitios web si tu navegador te advierte que hay contenidos peligrosos o engañosos.

4.¿Te está presionando?

“Confirma AHORA o cancelaremos tu cuenta”, “solo para las primeras 10 personas en hacer clic”.

Los ciberdelincuentes pueden utilizar amenazas o una falsa sensación de urgencia para engañarte y que actúes sin pensar.

5.Ante la duda, verifica

Si crees que un mensaje podría ser legítimo, pero no estás seguro, ponte en contacto con el supuesto remitente por separado (por ejemplo, por teléfono) para preguntar por ese correo.

Muchas organizaciones tienen información sobre el tipo de correos que envían en su website oficial, consúltalas antes de caer ante cualquier email fraudulento.

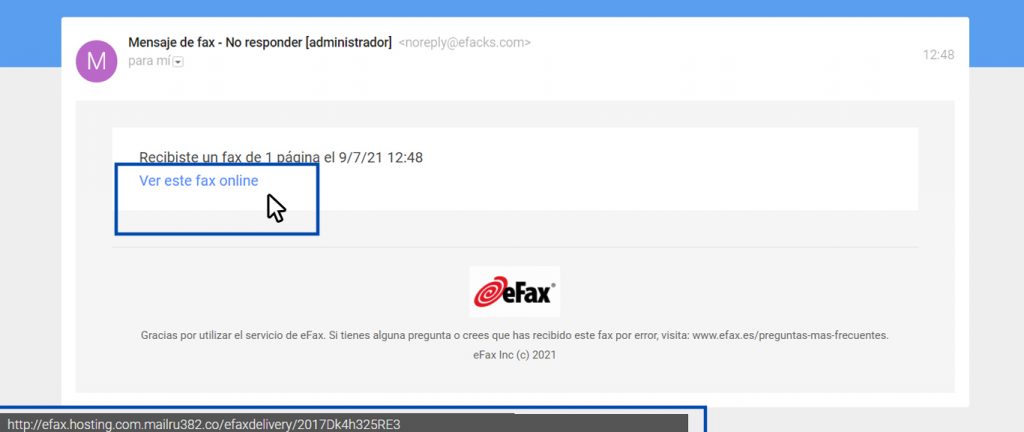

Ahora, revisemos si realmente aprendiste. Identifica este correo

¿Quieres saber qué hacen las apps con la información que les das?

aplicaciones, ciberseguridad, información, Política de privacidad

Existen aplicaciones para todo lo que puedas imaginar, pero qué tanto sabes sobre cómo usan tus datos. La guía que te sacará de dudas se llama política de privacidad. Aquí te explicamos qué es y cómo buscar esa política de privacidad en tus aplicaciones o en las páginas web que visitas.

La política de privacidad no es más que la forma en la que una página web o aplicación utiliza tus datos. “Es uno de los textos legales imprescindibles para cumplir con la normativa de protección de datos, junto con el aviso legal y la política de cookies”, de acuerdo con Ayuda Ley.

En República Dominicana, existe la Ley 172-13 que regula el uso de esos datos de los usuarios que quedan grabados en archivos, registros públicos, bancos de datos u otros medios técnicos de tratamiento de datos destinados a dar informes, sean estos públicos o privados.

¿A qué le estás dando permiso?

Al aceptar la política de privacidad de una aplicación permites que los desarrolladores recopilen tu información personal, datos de compra, historial de navegación y de búsqueda, ubicación, datos financieros, entre otros.

¿Para qué usan tus datos?

Las principales razones de recoger estos datos son, según PCloud, expertos en privacidad en línea:

- Mejorar su experiencia como usuario: para esto rastrean cómo interactúa con la aplicación para corregir errores y mejorar su funcionamiento.

- Dirigirse a ti con anuncios en cualquier plataforma

Un estudio realizado por estos mismos especialistas sobre qué aplicaciones comparten la mayor parte de sus datos privados con terceros y cuáles recopilan la mayor cantidad para sus propios beneficios determinó que Instagram y Facebook son las aplicaciones que más guardan información (86% de los datos).

Instagram es la que más comparte (79% de los datos). Facebook quedó en segundo lugar (57%).

PCloud

Sin importar que tu teléfono celular sea de Apple o de Android cada una de las aplicaciones que quieras instalar, e incluso las ya instaladas deben tener esta información visible para su consulta.

¿Cómo encontrar la política de privacidad en tu celular?

| Dispositivo Android | Dispositivo Apple |

|

|

De manera adicional, esta página reúne las fichas de privacidad de Apple para ayudarte a entender cómo sus apps usan tus datos. Privacidad – Fichas.

¿Cómo encontrar la política de privacidad en una página web?

En las páginas web encontrar esta sección es mucho más fácil que en una aplicación de tu móvil.

Pasos:

- Entra a la página web que te interesa.

- Dirígete al final de la página. Un mínimo de portales web la colocan en los laterales.

- Busca donde diga Política de Privacidad, por lo general está junto al aviso legal y la política de cookies.

Qué es phishing o suplantación de identidad

Conoce 7 formas de engaño de los ciberdelincuentes

ciberdelicuentes, engaño, ingeniería social, phishing, redes sociales

¿Cómo logran los ciberdelincuentes ganar nuestra confianza, hasta el punto que damos nuestros datos confidenciales sin saber que se trata de un fraude? Aquí te contamos algunas de las formas de engaño de los ciberdelincuentes.

La ingeniería social es conocida como el acto de manipulación que utilizan los ciberdelincuentes para ganar la confianza a sus víctimas para que hagan algo bajo su manipulación o engaño. Por ejemplo: ejecutar un programa malicioso, facilitar claves privadas o comprar en tiendas online fraudulentas.

Te puede interesar

CiberGlosario: términos que deberías saber

Kevin Mitnick, uno de los hackers estadounidense más famosos de la historia, asegura que hay cuatro principios básicos que hacen que una persona caiga víctima de cualquiera ataque de ingeniería social:

- Todos queremos ayudar.

- El primer movimiento es siempre de confianza hacia el otro.

- No nos gusta decir No.

- A todos nos gusta que nos alaben.

Y ¿cómo lo hacen? Lo primero es conociendo el comportamiento del usuario de alguna red social, página web o servicio online. También hacen pruebas introduciendo contraseñas evidentes o típicas y otras veces haciendo una pregunta simple: ¿qué contraseña introduciría yo si fuese la víctima?

Aquí 7 formas de engaño que usan los ciberdelincuentes:

Pretexting

Esta técnica de ingeniería social se trata de crear una situación o pretexto para intentar que la posible víctima facilite información personal que en situaciones normales no compartía. Por ejemplo, enviar correos electrónicos donde ofrecen grandes sumas de dinero a cambio de datos bancarios.

Sextorsión

Es el chantaje donde amenazan a la víctima con divulgar supuestas imágenes o videos de carácter sexual exigiendo una cantidad de dinero o realizar una acción para no hacerlo. Esta estafa apela al miedo y desconocimiento de la víctima.

Phishing

Una forma de engaño muy conocida, el phishing es cuando un ciberdelincuente suplanta la identidad de una empresa o servicio legítimo a través de correos y vínculos a páginas fraudulentas, para que la víctima haga clic en un enlace o archivo adjunto y así tomar el control de sus dispositivos y obtener información personal.

Vishing

Es un tipo de phishing realizado a través de llamadas telefónicas en las que el delincuente se hace pasar por una persona o empresa de confianza para que la víctima de información confidencial. Por ejemplo: supuestas encuestas por teléfono en las que solicitan datos privados sin que la persona sospeche que es un fraude.

Quid pro quo

Es la estafa en la que se ofrece “algo a cambio de” en forma de regalo (premio, dinero, accesos “gratuitos” a programas) mientras se obtiene información personal de la víctima. Por ejemplo: El atacante llama a una empresa diciendo que es de soporte técnico indicando que hay un problema legítimo y se ofrecerá a ayudar. Durante el proceso conseguirá los datos de acceso y lanzará un malware.

Spamming de contactos

El engaño en el que los hackers envían mensajes de spam a todos los contactos de sus víctimas. Quien recibe el corre con un asunto informal (por ejemplo, ¡mira esto!) posiblemente lo abrirá y hará clic al enlace de texto, e inmediatamente se enviará una copia exacta del email a todos sus contactos, continuando así la cadena de spam, con el objetivo de infectar o acceder al dispositivo de las víctimas.

Shoulder surfing

Es la técnica de ingeniería social que consiste en conseguir información confidencial cuando el delincuente utiliza posiciones cercanas a su víctima (autobús, filas para pagar…) mirando por encima de su hombro (literalmente).

Ahora que ya sabes las formas de engaño de los ciberdelincuentes recuerda que la mejor defensa es educarnos y crear hábitos ciberseguros.

Cómo saber que una página web es segura

banca segura, internet, pagina web

La navegación segura se refiere a la necesidad que tenemos los usuarios de que nuestra experiencia en internet sea segura y privada. Pero ¿cómo saber que una página web es segura?

Por Ing. Miguel M. Arias, MCS, CRISC, CRCMP*

La cantidad de páginas web existentes y el comercio electrónico a nivel mundial alcanzan cifras astronómicas. La tendencia indica que seguirá creciendo a nivel mundial durante los próximos años. Prueba de esto es que a enero del 2021 se reportaron 1.83 billones de sitios web, más de 4.7 billones de usuarios de internet y se estima que las ventas de comercio electrónico llegarán a casi 5 trillones de dólares a finales del 2021.

Hoy en día las páginas web representan a entidades oficiales, comerciales y personales en todas partes del mundo. La mayoría de nosotros ya estamos acostumbrados a realizar diversos tipos de operaciones por internet, tales como trámites, solicitudes, compras en línea, pagos y transferencias bancarias, entre otras.

Sin embargo, no todos los usuarios nos aseguramos de que las páginas que visitamos sean seguras y auténticas, aunque la mayoría no solo espera navegar de forma segura, sino que entiende que tiene el derecho de navegar en forma segura y confiable.

Qué debemos hacer para saber que una página web es segura

La navegación segura, en sentido general, se refiere a la necesidad que tenemos los usuarios de que nuestra experiencia en internet sea segura y privada. Esto requiere que validemos que la página que visitamos corresponde a la organización que ese sitio web dice representar y que la misma cuente con los mecanismos de seguridad necesarios para una navegación segura y confiable.

Una forma rápida y sencilla de hacerlo es mirando la información de seguridad que nos da el navegador en la barra en donde digitamos y se muestra la dirección web de la página o URL, por sus siglas en inglés.

La barra de dirección incluye un indicador que nos comunica información de seguridad de la página que no debemos pasar por alto bajo ninguna circunstancia.

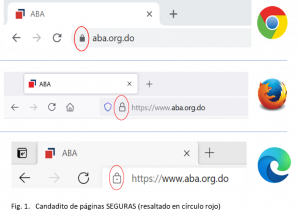

A la izquierda del URL aparece un candadito (indicador de seguridad), según se muestra en la Fig. 1, resaltándolo con un círculo rojo en tres de los navegadores más comúnmente usados.

Aunque puede lucir ligeramente diferente de un navegador a otro, el candadito comunica información visual y de fácil reconocimiento para el usuario. Si hacemos clic sobre el candadito veremos información adicional sobre la página y su certificado digital.

Te puede interesar

Infografía: 5 hábitos ciberseguros

Los certificados digitales son mecanismos que dotan a una página de seguridad adicional y proporcionan información veraz al usuario. Un certificado digital, básicamente, nos indica que la información que introducimos en la página viaja por internet en forma cifrada y que es de quien dice pertenecer. Información cifrada significa que los datos que introducimos son codificados por el navegador en un formato no legible. Esto con la finalidad de que solo puedan ser leídos o procesados por su destinatario.

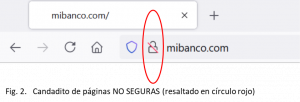

Los certificados digitales están presentes en todas las páginas que utilizan https (inician con https:// en su URL). Cuando la página no tiene un certificado digital o el navegador no lo reconoce, el candadito aparecerá tachado en rojo, según se muestra en la Fig. 2, indicándonos que el sitio no es seguro. Es decir, no tiene un certificado digital válido y no se puede asegurar que pertenece a quien dice pertenecer.

Asegúrate de conocer bien la dirección de internet (URL) de tu banco y de los lugares en los que sueles realizar transacciones importantes o donde provees información sensible. Si vas por la calle y te equivocas con solo un dígito, estarás entrando en la casa equivocada. De la misma forma, con solo cambiar un carácter de la URL estás en otra página.

Ninguna entidad que respete tus derechos digitales y que se preocupe por tu seguridad te solicitará información personal sin un proceso de validación y autenticación previo.

*El autor dirige la maestría en ciberseguridad de la Universidad INTEC y dirige la práctica de consultoría en Gobernanza, Riesgo y Complimiento del GRUPO SANUS, SRL.

Tu banco, tu aliado

banca digital, bancos, ciberseguridad, contacto, fraude

Si necesitas información sobre cómo tener hábitos más seguros en tus productos bancarios digitales o quieres comunicarte con tu banco para solucionar cualquier problema, te compartimos cómo contactar a tu banco, tu aliado contra los ciberdelincuentes.

Banco Caribe

Si eres cliente del Banco Caribe, rellena el formulario de contacto disponible en su sitio web www.bancocaribe.com.do para inquietudes sobre hábitos seguros, comentarios y opiniones. Además, puedes contactarlos llamando al número de teléfono: 809-378-0505 o escribiendo al correo electrónico servicio@bancocaribe.com

Banco Popular

Para emitir tus reportes sobre ataques cibernéticos en el Banco Popular, hazlo a través del correo electrónico Phishing@bpd.com.do o llamando al número de teléfono 809-544-6193 en donde serás atendido por un representante del banco.

Banco Ademi

En Banco Ademi, hay múltiples vías para solicitar información. Estas son: los números de teléfono 809-683-0203, 829-732-3364 y 809-616-3636, también, los correos electrónicos contactcenter@ademionline.com.do e info@bancoademi.com.do. Además, en su sitio web www.bancoademi.com.do disponen de un formulario de contacto disponible para el público.

Banesco

Si necesitas solicitar información o sospechas de algún fraude, en Banesco cuentan con distintos formularios de contacto disponibles para el público en su sitio web: www.banesco.com.do. También puedes escribir al correo electrónico reclamaciones_opn@banesco.com o marcar al número de teléfono 829-893-8200 para ser atendido por el personal del banco.

Banco López de Haro

En el Banco López de Haro, ofrecen distintos canales para contactar a tu banco y realizar tus consultas o solucionar problemas.

Internet Banking a través de su sitio web www.blh.com.do o descargando la aplicación, también, el número de teléfono 809-535-8994 y varios correos electrónicos dependiendo de la sucursal a la que deseas contactar, siendo el de la oficina principal blhsucursalop@blh.com.do.

Banco BHD León

En el banco BHD León, las consultas e inquietudes pueden ser emitidas a través del Centro de Contacto en el teléfono (809) 243- 5000.

Para llamar directamente a prevención de fraudes, marca: 809-243-5282. También, +1 809-200-3435 / +1 809-200-2445, desde el interior sin cargos y, +1 866-898-3300, desde el exterior sin cargos.

Igualmente, escribe al correo electrónico phishing@bhdleon.com.do para denunciar cualquier ciberataque.

CitiBank

En esta entidad bancaria, si necesitas ayuda, envía un correo electrónico a Citiservicedominicana@citi.com indicando tu nombre y número telefónico. Además, puedes llamar a la línea de atención en Santo Domingo +1 809-473-2484 o nacional al +1 809-200-2484.

Banco Lafise

Para detallar cualquier inquietud y proteger tu información en Banco Lafise, contacta al 809-541-4100, o escribe al correo servicioalclienterd@lafise.com conjuntamente con tu nombre, número de cédula y número de teléfono donde contactarte. Además, tienen chat en línea disponible en su sitio web www.lafise.com/blrd.

Banco Santa Cruz

Para emitir tus comentarios e inquietudes al Banco Santa Cruz, llama a los números de teléfono: 809-726-1000 y 809-200-0220 desde el interior sin cargos, disponibles para consultas y transacciones. También puedes escribir al correo electrónico community@bsc.com.do

Scotiabank

Si eres cliente de Scotiabank, puedes emitir tus dudas y solicitar información para proteger tu privacidad a través del correo electrónico DRinfo@scotiabank.com, llamando al Centro de Contacto 809-567 7268, 829-567 7268 o al +1 809-200-7268 desde el interior sin cargos. También, escribir al correo electrónico drinfo@scotiabank.com.

Bancamérica

En esta entidad, puedes realizar tus consultas y emitir tus inquietudes llamando a los números del centro de servicio al cliente: 809-549-3141 o +1 809-200-0819 desde el interior sin cargos. También, rellenar el formulario de contacto disponible en su sitio web: www.bancamerica.com.do.

Bell Bank

En Bell Bank emite tus consultas y solicita información escribiendo al correo electrónico comunicaciones@bellbank.com, llamando a los teléfonos 829-732-0002 – 809-732-0002 o a través de la aplicación Bell Click.

Banco Promerica

En Banco Promerica contacta a través del Centro de Interacción con el Cliente (CIC) en el número de teléfono 809-732-6006 en Santo Domingo, escribe al número de WhatsApp 829-257-3400 o vía el correo electrónico servicio@promerica.com.do.

Banco Vimenca

En Banco Vimenca puedes presentar tus dudas a través del centro de Teleasistencia con los números de teléfono: (809) 533-1400, + 1 809-200-1400 desde el interior, o 1 866-458-0571 desde el exterior sin cargos, así como escribiendo al correo electrónico info@bancovimencaservicios.com.

Banreservas

Para realizar consultas, solicitudes o recibir información relativa a tus productos Banreservas, debes llamar a su centro de contacto con el número de teléfono: 809-960-2121 para ser atendido por un asesor del banco o escribir a su correo electrónico contacto@banreservas.com. Además, en su sitio web www.banreservas.com.do ofrecen un sistema de chat en línea disponible para el público.

Banco Múltiple Activo Dominicana

Para recibir atención del Banco Múltiple Activo Dominicana, llama a TeleActivo de lunes a viernes de 8:30 am a 5:00 pm y los sábados de 9:00 am a 1:00 p.m, a través de los números de teléfono: +1(829) 946-2220 y +1(829) 200-2028 desde el interior sin cargos. También, escribe al correo electrónico teleactivo@bancoactivo.com.do.

Banco BDI

Contacta a tu banco BDI vía telefónica llamando al número 809-535-8586, en donde serás atendido por un representante del banco. También, puedes escribir al correo electrónico BDIMercadeo@bdi.com.do o rellenar el formulario de contacto disponible en su sitio web www.bdi.com.do.

¡Escribe, llama, visita, en fin, al contactar a tu banco, estarás CiberSeguro!

CiberGlosario: términos que debes conocer

amenazas, ciberseguridad, glosario, malware, pishing, terminos, virus

¡Ten cuidado con los malware que pueden infectar con un virus tu computadora, es mejor que siempre actives el antivirus y borres todas las cookies! ¿Cuántas de estas palabras entiendes? Toma nota de este CiberGlosario y los términos que debes conocer.

A

Acceso ilícito: Delito que ocurre cuando una persona accede por cualquier medio a un sistema o dato informático restringido sin la debida autorización o excediendo la que posee.

Antivirus: Programa informático diseñado para detectar, bloquear y eliminar códigos maliciosos (virus, troyanos, gusanos, etc.), y para proteger los equipos de los programas peligrosos conocidos como malware. También monitorizan los programas para detectar si se comportan como programas maliciosos.

Aplicaciones maliciosas: Se hacen pasar por aplicaciones legítimas o tratan de imitar a otras aplicaciones de éxito. El objetivo es aprovecharse de los permisos concedidos para el robo de información y la toma de control del dispositivo.

Las consecuencias dependen del tipo de permiso que se conceda a la App y pueden ir desde un peor rendimiento del dispositivo, robo de datos hasta la toma de control por parte del atacante.

B

Baiting: Estafa en la que se atrae a las personas apelando a su curiosidad con contenido para descargar (música, videos, descuentos). Al hacer clic, el usuario da acceso a su computadora, datos personales, contactos y también pone en riesgo su dinero al hacer una compra ficticia sin saberlo.

C

Ciberseguridad: es la habilidad de defender las computadoras, los servidores, los dispositivos móviles, los sistemas electrónicos, las redes y los datos minimizando los riesgos de ataques maliciosos. Esta protección de la información electrónica se aplica en diferentes contextos, desde los negocios hasta el uso cotidiano de la tecnología móvil.

Ciberdelincuente: Persona que busca beneficio a través de la ejecución de delitos informáticos usando diferentes técnicas como es la ingeniería social o el malware.

Confidencialidad: propiedad de la información por la que se garantiza el acceso únicamente a personal autorizado. Constituye la piedra angular de la seguridad de la información. Junto con la integridad y la disponibilidad suponen las tres dimensiones de la seguridad de la información.

Cookies: pequeño fichero que almacena información enviada por un sitio web en el equipo del usuario, de manera que el sitio web puede consultar la actividad previa del usuario. Sus principales funciones son: llevar el control de usuarios introduce su nombre de usuario y contraseña para que no tenga que estar introduciéndolas para cada página del servidor; recabar información sobre los hábitos de navegación del usuario.

CISO (Chief Information Security Officer): director de seguridad de la información. Este puesto es desempeñado a nivel ejecutivo por la persona responsable de controlar las operaciones de seguridad informática dentro de una institución y alinearlas con los objetivos de negocio.

CSO (Chief Security Officer): encargado de la seguridad física y tecnológica de la organización. A veces, se cree que el CISO y el CSO desempeñan el mismo rol, pero las funciones del CSO están enfocadas en identificar los riesgos que corre la empresa y cómo superarlos, a corto y largo plazo.

E

Estafa: Cuando una persona engaña a otra y obtiene ganancias de su patrimonio utilizando un nombre supuesto, calidad simulada, falsos títulos e influencia, abuso de confianza o aparentando bienes o cualquier otra mentira.

Extorsión: Delito que comete una persona utilizando la amenaza y/o simulación de tener autoridad pública o una orden de la misma, para obligar a otra a entregar, enviar, depositar o poner a disposición cosas, dinero o documentos a su favor.

G

Gusano: Es un programa malicioso (o malware) con la capacidad de propagarse rápidamente, realizando copias de sí mismo e infectando otros equipos sin necesidad de una acción humana. Busca replicarse en otros sistemas para infectarlos, usando cualquier medio como por ejemplo el correo electrónico.

H

HTTP: HTTP son las siglas en inglés de Protocolo de Transferencia de Hipertexto, el más utilizado para la navegación web. El navegador realiza peticiones de los recursos que necesita (la web, las imágenes, los videos…) y el servidor se los envía si dispone de ellos. Cada pieza de información transmitida tiene un identificador llamado URL (del inglés Uniform Resource Locator). La información enviada mediante HTTP se hace en texto claro, lo que quiere decir que cualquiera que intercepte el tráfico de red puede leer lo que se está enviando y recibiendo. Por esta razón se desarrolló el protocolo HTTPS, en el que la información es cifrada antes de ser enviada por la red.

I

Ingeniería social: bajo este término se agrupan todas las técnicas, formas y medios que usan los ciberdelincuentes para acceder a la información personal, suplantar o robar identidad, entrar en las cuentas personales, etc. Entre los más comunes: estafa, extorsión, phising, vishing, scareware, baiting.

ITIL: Son las siglas de lo que en español sería Biblioteca de Infraestructura de Tecnologías de Información. ITIL es una guía de buenas prácticas para la gestión de servicios de tecnologías de la información (TI).

ISO: Organización Internacional de Normalización (ISO por sus siglas en inglés) entidad encargada del desarrollo de normas internacionales que permiten un uso común de todo tipo de herramientas. En el caso de internet actúa en el campo de la seguridad para disponer de estándares que garanticen la calidad y protección de operaciones y actividades online.

L

Ley No. 172-13: Es la Ley orgánica sobre protección de datos de carácter personal promulgada por el Gobierno de República Dominicana, el 13 de diciembre del año 2013, que tiene como objeto fundamental “la protección integral de los datos personales asentados en archivos, registros públicos, bancos de datos u otros medios técnicos de tratamiento de datos destinados a dar informes, sean estos públicos o privados, así como garantizar que no se lesione el derecho al honor y a la intimidad de las personas”.

M

Malware: Es un tipo de software que tiene como objetivo dañar o infiltrarse sin el consentimiento de su propietario en un sistema de información. Palabra que nace de la unión de los términos en inglés de software malintencionado: malicious software. Dentro de esta definición tiene cabida un amplio elenco de programas maliciosos: virus, gusanos, troyanos, backdoors, spyware, etc. La nota común a todos estos programas es su carácter dañino o lesivo.

N

NIST: El Instituto Nacional de Normas y Tecnología (NIST), una agencia perteneciente al Departamento de Comercio de los Estados Unidos, que creo el Cybersecurity Framework una guía de actuación para las compañías de todos los tamaños que les ayuda a gestionar y reducir los riesgos de ciberseguridad y proteger su información.

P

Phishing: Es la suplantación de la identidad por medio del envío masivo de correos electrónicos a nombre de una entidad en la que la víctima confía, para conseguir de forma fraudulenta información confidencial (contraseñas, datos bancarios, etc.) El usuario ingresa a una página o plataforma muy parecida, coloca su clave y entregará su información a los estafadores sin darse cuenta.

Políticas de privacidad: Es un documento que informa a los usuarios de una página web del uso y captación de sus datos personales, por qué y cómo los mantiene en privado.

Pretexting: Estafa a través de la cual se genera confianza entre la víctima y los hackers, quienes se hacen pasar por un jefe, compañero o relacionado al negocio con una historia convincente para obtener información sensible. En muchos casos el ciberdelicuente repite esta acción con otros colaboradores de la empresa para obtener información completa del negocio.

Q

Quid Pro Quo: Fraude por medio del cual las personas entregan información confidencial al recibir un servicio vía remota. Las víctimas son engañadas a través de consultas gratis en línea o “expertos” que ofrecen su asistencia sin costo alguno.

R

Ransomware: El ciberdelincuente toma control del equipo infectado y «secuestra» la información del usuario cifrándola, de tal forma que permanece ilegible si no se cuenta con la contraseña de descifrado. De esta manera extorsiona al usuario pidiendo un rescate económico a cambio de esta contraseña para que, supuestamente, pueda recuperar sus datos.

Robo de identidad: Cuando se usa la información de una persona, como nombre, número de licencia, fecha de nacimiento (y otros datos sensibles) para hacerse pasar por ella y abrir cuentas, comprar o depositar dinero o asumir el control de una cuenta en existencia.

S

Scareware: Ocurre cuando las personas son hostigadas con amenazas y alarmas falsas. Un ejemplo son los típicos avisos en internet en los que “informan” que el equipo está infectado con un virus y debe instalar un programa para protegerlo. Al hacerlo, el ciberdelicuente accede a la computadora de su víctima.

SIM Swapping: Es una modalidad de estafa en la que los ciberdelicuentes suplantan la identidad de su víctima para obtener un duplicado de su tarjeta SIM y así acceder a su información privada.

Sistema informático: Todo dispositivo aislado o conjunto de dispositivos interconectados o relacionados entre sí, cuya función, o la de alguno de sus elementos, sea el tratamiento automatizado de datos en ejecución de un programa.

Skimming: Es el uso de dispositivos electrónicos que se instalan en las ranuras de los cajeros automáticos para captar y copiar información de la cuenta transmitida electrónicamente de una tarjeta de crédito o de débito, y luego hacer transacciones fraudulentas en línea y usar los datos en la internet profunda (o deep web).

Spyware: Es un programa espía que recopila información de un ordenador y después la envía a una entidad remota sin el conocimiento o el consentimiento del propietario del ordenador. El término spyware también se utiliza más ampliamente para referirse a otros productos, falsos antivirus o troyanos.

Suplantación de identidad: Es la actividad maliciosa en la que un atacante se hace pasar por otra persona para cometer algún tipo de fraude, acoso. Un ejemplo es, en las redes sociales, crear un perfil de otra persona e interactuar con otros usuarios haciéndose pasar por ella.

T

Troyano: Se trata de un tipo de malware que al ejecutarse no se evidencian señales de un mal funcionamiento; sin embargo, mientras el usuario realiza tareas habituales en su ordenador, el programa puede abrir diversos canales de comunicación con un equipo malicioso remoto que permitirán al atacante controlar el sistema de una forma absoluta.

V

Virus: Programa diseñado para que, al ejecutarse, se copie a sí mismo en aplicaciones existentes en el equipo, de manera que cuando se ejecuta una aplicación infectada, puede infectar otros archivos. Los efectos que pueden provocar varían dependiendo de cada tipo de virus: mostrar un mensaje, sobrescribir archivos, borrar archivos, enviar información confidencial mediante correos electrónicos a terceros, etc.

Vishing: Es un tipo de estafa vía telefónica, en la que el hacker manipula a su víctima hasta que logra obtener sus datos personales (como los números de tarjetas o clave). Normalmente, usa un discurso que apela a las emociones fuertes como el miedo o la empatía.

VPN: Es el acrónimo de “Virtual Private Network” o “Red Privada Virtual” en español, que protege una computadora de que pueda ser rastreada, conectando el dispositivo a un servidor VPN para hacer la conexión segura y encriptada.

Vulnerabilidad: Fallos o deficiencias de un programa que pueden permitir que un usuario no legítimo acceda a la información o lleve a cabo operaciones no permitidas de manera remota.

Z

Zombie: Es el nombre que se da a los ordenadores controlados de manera remota por un ciberdelincuente al haber sido infectados por un malware. El atacante remoto generalmente utiliza el ordenador zombie para realizar actividades ilícitas a través de la red, como el envío de comunicaciones electrónicas no deseadas, o la propagación de otro malware.