Ya te hemos enseñado acerca del phishing y las formas de engaño de los ciberdelincuentes. Pero ahora te mostramos el caso de David, una víctima de una ciberestafa y cómo logro, por una buena decisión y estar informado de qué hacer en estos casos, recuperar su dinero.

Sigue leyendo ↴ y aprende más medidas de prevención para evitar una ciberestafa.

David, quien fue víctima de una ciberestafa, nos relata su experiencia. “Pasó cuando estaba en el trabajo y de repente me llegó un mensaje de que hice una compra por internet de un dólar”.

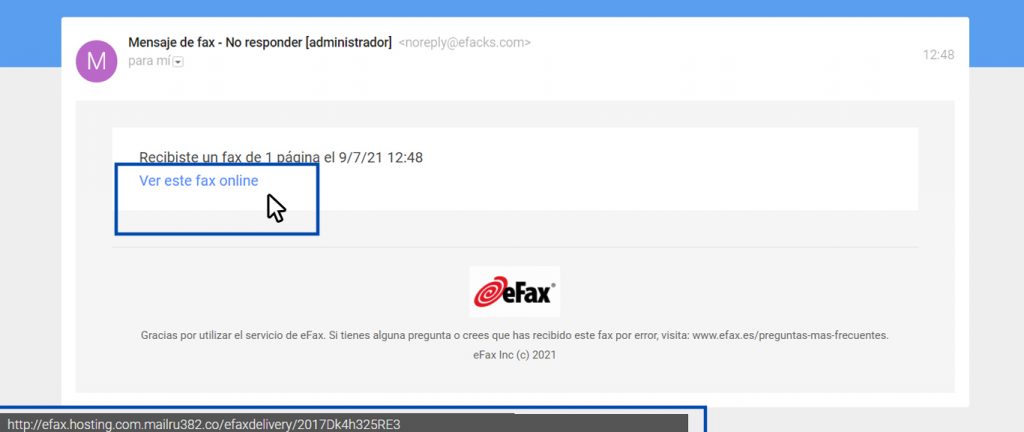

Pensaba que todo quedaría ahí porque el correo señalaba que si quería cancelar la transacción “que diera al botón”. Como todo parecía relativamente normal dentro del accionar y ante una situación así, continuó con las indicaciones.

“Y cuando di click me envío a la página del banco. Luego cuando puse mi clave y contraseña y me pidió un código y lo puse porque estaba todo tal cual como reconocía en mi banco. Cuando puse el código, me desaparecieron RD$20,000 pesos”.

Su rápido accionar ayudó a solucionar el robo en poco tiempo. “Imprimí la transacción e imprimí el correo electrónico que me enviaron y lo llevé al banco el mismo día a las 3:00 de la tarde porque el mensaje me llegó a la 1:00”.

Destaca que en la institución bancaria “sometieron todo. Bloquearon la cuenta donde llegó el dinero y me devolvieron el dinero en un mes, aunque me garantizaron que en seis meses me lo iban a devolver. Pero el proceso fue rápido”.

“El proceso se hizo rápido y a los 30 días me devolvieron el dinero a mi cuenta”.

David

Un típico caso de “Phishing”

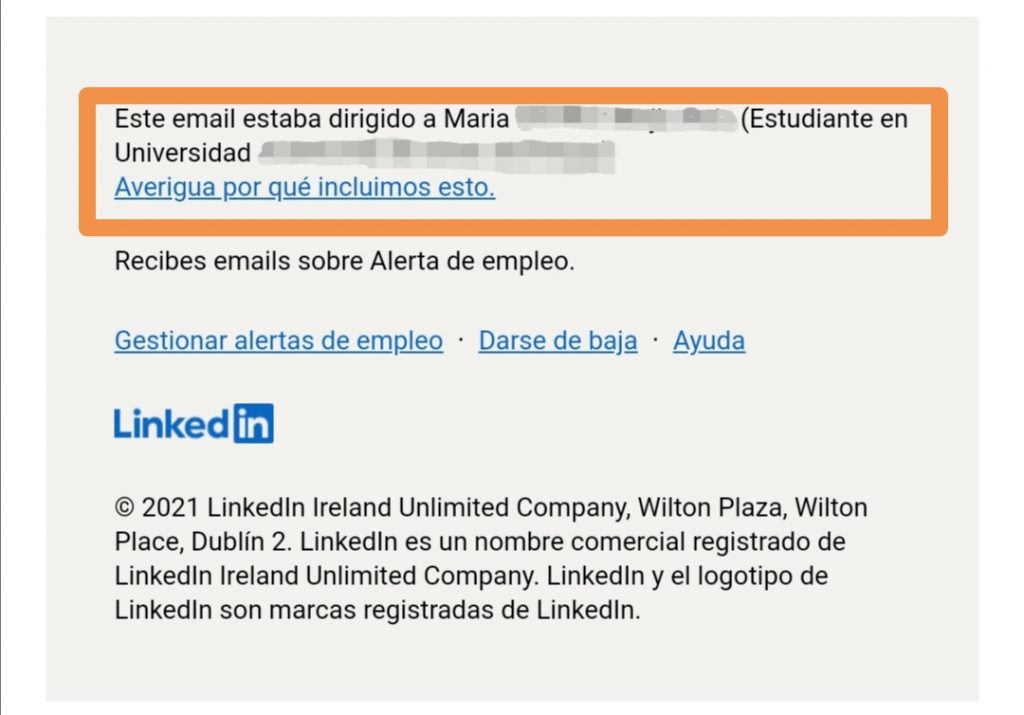

“Phishing” es una forma de engaño en la cual los atacantes envían un mensaje (anzuelo) a una o a varias personas, con el propósito de convencerlas de que revelen sus datos personales y así, como en el caso de David, realizar acciones fraudulentas como transferencias de fondos de su cuenta bancaria, compras con sus tarjetas de crédito u otros comportamientos delictivos que requieren el empleo de tales datos.

Medidas de prevención para evitar ser víctima de una ciberestafa

- Si te pasa como a David, en la que una compra no realizada por ti, te pide introducir tus datos, preferiblemente comunícate directamente con la entidad financiera, recurriendo al número telefónico conocido y proporcionado por el banco través de medios confiables, como por ejemplo, su último resumen de cuenta. Otra alternativa consiste en entrar a la página oficial de la organización, ingresando la dirección de Internet correspondiente en el navegador.

- Evita ingresar al sitio web de una entidad financiera o de comercio electrónico desde un cyber-café, locutorio u otro lugar público. Tanto las redes como las computadoras instaladas en estos lugares podrían contener software o hardware malicioso, destinados a capturar tus datos personales.

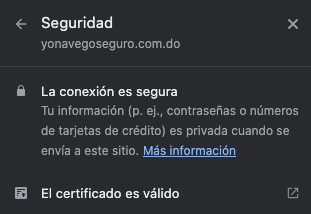

- Dentro de lo posible, escribe la dirección web tú mismo en el navegador y busca los indicadores de seguridad del sitio. Al hacerlo, deberás notar que la dirección web comienza con https://, donde la s indica que la transmisión de información es segura. Verifica también que en la parte inferior de su navegador aparezca un candado cerrado. Al hacer clic sobre este último, podrás comprobar la validez del certificado digital y obtener información sobre la identidad del sitio al que estás accediendo.

- Revisa tus resúmenes bancarios y de tarjeta de crédito tan pronto como los recibes. Si detectas cargos u operaciones no autorizadas, comunícate de inmediato con la organización emisora. También contáctate con ella si se produce una demora inusual en la recepción del resumen.

- Por ultimo y no menos importante, no contestes ningún mensaje que resulte sospechoso. Si recibes un correo electrónico que te informa de un evento adverso vinculado a tu cuenta bancaria, comunícate directamente con tu institución bancaria a través del numero y vías habituales. Si del mismo modo, te envían un SMS de bienvenida a un servicio que no has contratado, bórralo y olvídate.

El empleado ciberseguro es cuidadoso al manejar la información confidencial de la empresa.

El empleado ciberseguro es cuidadoso al manejar la información confidencial de la empresa. El empleado ciberseguro usa solo equipos corporativos

El empleado ciberseguro usa solo equipos corporativos  El empleado ciberseguro no comparte su información personal que pueda ser usada para un fraude contra la empresa.

El empleado ciberseguro no comparte su información personal que pueda ser usada para un fraude contra la empresa. El empleado ciberseguro se ha educado acerca de los diferentes delitos informáticos y aplica las políticas de seguridad de la empresa.

El empleado ciberseguro se ha educado acerca de los diferentes delitos informáticos y aplica las políticas de seguridad de la empresa. El empleado ciberseguro informa de los incidentes de ciberseguridad

El empleado ciberseguro informa de los incidentes de ciberseguridad