La implementación de una nueva cédula de identidad y electoral, con los altos estándares de seguridad tecnológica que han sido anunciados por la Junta Central Electoral (JCE), fortalecería la protección contra fraudes de identidad y esto impacta significativamente al sistema bancario dominicano, ya que reduce considerablemente los riesgos asociados a la suplantación y falsificación de documentos.

Así lo aseguró la Asociación de Bancos Múltiples de República Dominicana (ABA) al responder preguntas del periódico HOY. Indicó que la nueva cédula representa un avance significativo para el sistema bancario dominicano y, al incorporar elementos como chip criptográfico y autenticación biométrica, se fortalece la protección contra fraudes de identidad.

“Esto permite a las entidades bancarias validar de manera más confiable la identidad de sus clientes, agilizando los procesos de apertura de cuentas, otorgamiento de créditos y realización de transacciones. Además, la posibilidad de realizar autenticaciones seguras en línea facilita el desarrollo de servicios digitales más sofisticados, lo que mejoraría la eficiencia operativa y la experiencia del cliente”, explicó.

Expuso que, en conjunto, la implementación de estas mejoras a la nueva cédula de identidad contribuiría a un sistema financiero más robusto, transparente y resiliente frente a los desafíos de la ciberdelincuencia.

“Contar con un documento de identidad moderno y seguro, en los niveles de innovación y con los estándares de seguridad que ha proyectado la Junta Central Electoral en las sesiones explicativas que ha tenido con diferentes sectores, impacta directamente en la confianza institucional y la competitividad del país. Para la banca dominicana, esto significa operar en un entorno más seguro, lo que fortalece la relación con los clientes y mejora la reputación del sistema financiero”, resaltó.

De acuerdo a la ABA, a nivel económico, la nueva cédula está llamada a facilitar la interoperabilidad entre plataformas públicas y privadas, impulsando la transformación digital y el desarrollo de nuevos servicios tecnológicos. Esta modernización no solo mejora la eficiencia del aparato estatal y financiero, sino que también posiciona a la República Dominicana como un país más atractivo para la inversión extranjera, al demostrar compromiso con la seguridad, la innovación y la transparencia. En consecuencia, se genera un entorno propicio para el crecimiento económico sostenible, la inclusión financiera y el fortalecimiento de la democracia.

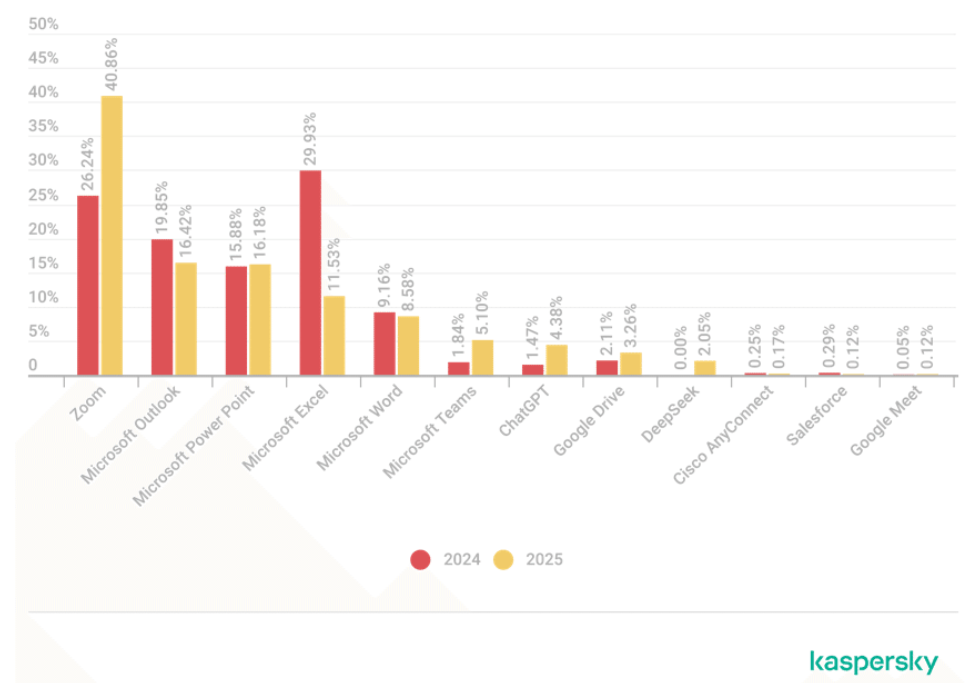

Hoy en día, en RD y a nivel global, la suplantación de identidad representa uno de los principales riesgos en el sector financiero.

El fraude con documentos falsos es uno de los mecanismos más utilizados por los ciberdelincuentes para engañar a los usuarios y a las propias entidades bancarias. Este va en tendencia creciente y cada año aumentan los reportes de fraudes digitales.

Cinco estrategias para protegerte de los fraudes de identidad

Nunca compartas información personal

Hasta los bancos envían notificaciones aclarando este punto. Ninguna institución financiera o empresa privada en general debería pedirte datos personales por un correo electrónico. Por lo tanto, si exigen información confidencial, puede ser phishing. Ponte en contacto con el número oficial de la institución que te envió el correo para confirmar si es real o solo un intento de suplantación de identidad.

Verifica el dominio del correo electrónico

El dominio de un e-mail son todos los caracteres después del símbolo “@”. Los ciberdelincuentes pueden modificar pequeños detalles del dominio para que parezca legítimo. Por ejemplo: si un correo verdadero es oficina@empresaoficial.com, una falsificación sutil para engañarte podría ser oficina@empresaofficial.com. Con solo agregar una “f”, el correo puede parecer auténtico a simple vista.

No descargues archivos desconocidos

Podría pasar que recibes un archivo adjunto a tu correo electrónico, pero como no conoces a la persona que lo envía, solo lo ignoras. Sin embargo, como vimos en el punto anterior, podrían tratar de enviar algún virus o malware mediante un correo ligeramente modificado para que parezca real. En ambos casos debes estar al tanto de los detalles.

Actualiza tu sistema operativo y navegador web

Las actualizaciones refuerzan la seguridad de tus dispositivos. Así como una bolsa con cierre hermético evita que entren impurezas dentro, los softwares son constantemente revisados para solucionar errores y hacer que tu dispositivo sea cada vez menos vulnerable a un ciberataque.

Utiliza solo contraseñas únicas y fuertes

Utilizar la misma contraseña para diferentes cuentas básicamente facilita el trabajo de los ciberdelincuentes. Después de todo, solo tendrían que descifrar una para tener acceso a una parte importante de tu información en la web. Es vital que cambies tus contraseñas periódicamente y que estas sean diferentes para cada cuenta, ya sean tus correos electrónicos, banco en línea o tus redes sociales.

Con estas cinco estrategias, esperamos que con esta información puedas tomar decisiones informadas.

Le podría interesar: ¡Aprende sobre el fraude de la identidad sintética y protege a tu empresa!