Imagina esta situación: estás hablando con alguien sobre un producto X, y después abres una red social y lo primero que te aparece es una publicidad sobre ese producto X.

Pudiera ser una coincidencia, pero es algo que desde hace años nos lleva a preguntarnos si nuestros celulares y otros dispositivos electrónicos nos escuchan. ¿Es realmente así?

Entonces, es cuando viene la pregunta ¿qué tanto almacena el celular de lo que escucha?

Esa interrogante por lo regular viene acompañada de otras como “¿Por qué?” o “¿Terceros pueden acceder a esos datos?”.

La respuesta es: Sí, porque le diste permiso en medio de una larga lista de políticas de privacidad y términos de acuerdos.

Por ejemplo, tu celular te escucha y almacena datos cuando tiene en cuenta:

Tu historial de ubicaciones

Sin importar si se trata de un teléfono Android o IOS, desde el instante que tienes uno en tus manos con acceso a internet, estos dispositivos dan seguimiento interno a tus movimientos.

Esto lo puedes desactivar, pero claro, te privará en cierta medida de algunas funciones básicas porque aplicaciones como Uber, entre otras, lo activan cuando las autorizas.

Las notificaciones del tipo “califica x lugar” o “¿Qué te pareció este lugar que acabas de visitar?, son un claro ejemplo de cómo tu celular rastrea tus gustos, preferencias y lugares que frecuentas.

Tanto que sabe dónde te encuentra y cuánto tiempo permaneces allí. Incluso sabe dónde vives y trabajas según el tiempo que estés allí y la cantidad de veces que vas.

Tu voz

Así como lo lees. Con la incorporación de asistentes virtuales como Siri y Google Assistant, tu voz se carga y se guarda en los servidores de Apple, Amazon o Google para su procesamiento.

Según el acuerdo de licencia del software IOS, Apple recopila datos de Siri para “comprenderte mejor y reconocer lo que dices”. Esto puede rastrear cualquier cosa, desde la forma en que pronuncias las palabras hasta las tendencias en las búsquedas de Siri.

Además, almacenan una muestra de las interacciones de audio de Siri, Dictado y Traducir, para que sus empleados las revisen con el fin de ayudar a Apple a desarrollar y mejorar Siri, Dictado y otras funciones de procesamiento del lenguaje como “Traducir” o “Control por voz”.

Tus contraseñas

Se cae de la mata, ¿no? Si bien permitir que el teléfono inteligente o cuenta de Google recuerden contraseñas es, sin duda, una costumbre frecuente, deja vulnerable a una persona si alguien más accede a sus dispositivos o el sistema de los mismos.

Verifica qué tan segura es tu clave

Pon una contraseña de referencia en este cuadro:

Se necesitarían 0 segundos para descifrar su contraseña |

En cuanto inicias sesión de Google desde tu móvil, este vinculará a todas sus otras cuentas. Una vez que haya aceptado, esta plataforma tendrá conocimientos de tus pasos en el ciberespacio.

Desde sus políticas y términos de uso explican que tu información permite procesar los términos que buscas “para ayudar a compartir contenido al sugerirle destinatarios de sus contactos”.

Google también tiene acceso a fotos. Por ejemplo, para “comprender la manera en la que las personas organizaban sus fotos en Picasa, la primera app de fotos de Google, nos permitió diseñar y lanzar Google Fotos”.

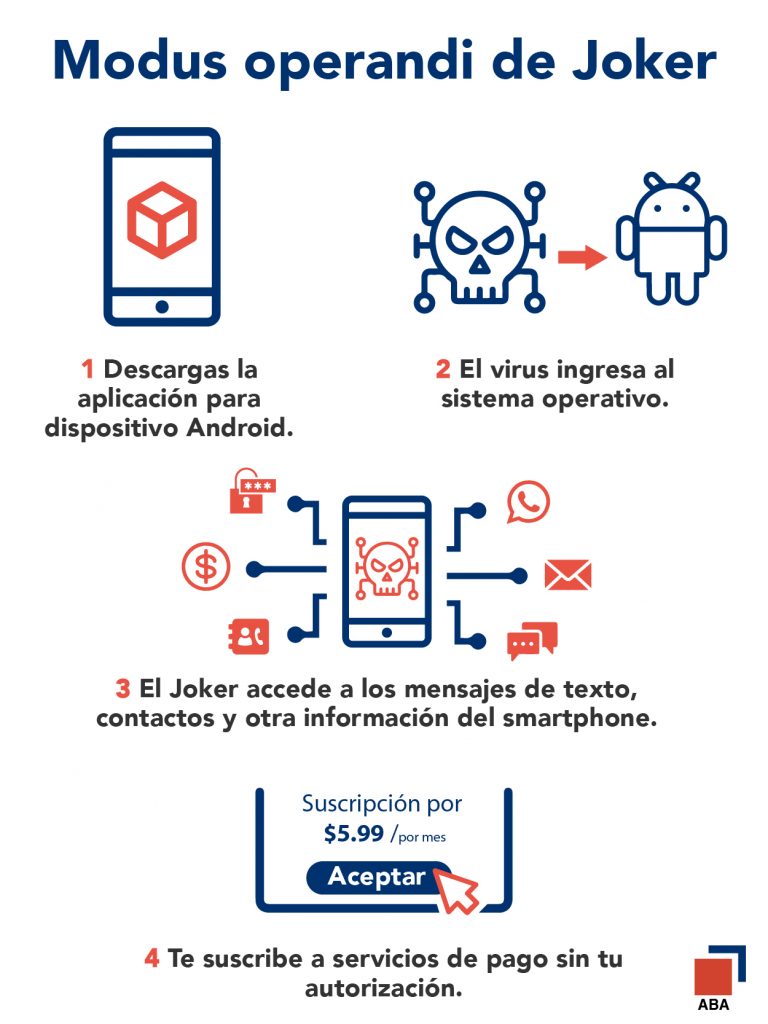

La lista se extiende a toda la información que le has dado a sus aplicaciones. Al final, la recomendación más importante es, antes de instalar aplicaciones, verificar los permisos que requerirán determinadas aplicaciones de Google Play o Apple App Store.

Mientras los teléfonos Android te darán un resumen de las solicitudes de permiso al instalar una aplicación, las aplicaciones de iOS generalmente mostrarán una ventana emergente de permisos de accesos específicos a su dispositivo.

Ya sabes qué tanto te escucha el celular con toda la información personal que almacenan y las apps que descargan, por eso debes leer también: