En un mundo digital cada vez más conectado, la seguridad de tus datos financieros es más importante que nunca. Con el fin de protegerte frente a fraudes y estafas, el Banco Popular Dominicano nos recuerda los 4 Siempre en ciberseguridad, principios clave que debemos seguir al realizar nuestras transacciones bancarias. ¡Toma nota!

1. SIEMPRE recuerda que el banco jamás te solicitará tu usuario, contraseña o token

Este tipo de solicitudes son intentos de fraude. Protege tu información y nunca compartas estos datos. Si recibes una solicitud sospechosa, actúa rápidamente y repórtala. ¡Confía en tu capacidad de detectar estas situaciones!

2. SIEMPRE verifica los detalles del correo electrónico que recibes

Antes de hacer clic en cualquier enlace o abrir archivos adjuntos, tómate un momento para verificar. Asegúrate de que el correo proviene de una fuente legítima. Los correos fraudulentos pueden intentar engañarte, pero con un poco de atención, podrás identificar los detalles que los delatan. Si no estás seguro, contacta a tu banco de manera oficial. Siempre será más seguro confirmar la veracidad del remitente.

3. SIEMPRE sé tú quien inicie la comunicación con el banco

Si necesitas realizar una transacción o tienes alguna duda sobre tu cuenta, sé tú quien contacte al banco a través de sus canales oficiales, ya sea por teléfono o por la plataforma digital de la entidad bancaria. ¡Esto te empodera y te pone al control de tu seguridad financiera! Nunca respondas a correos o llamadas no solicitadas.

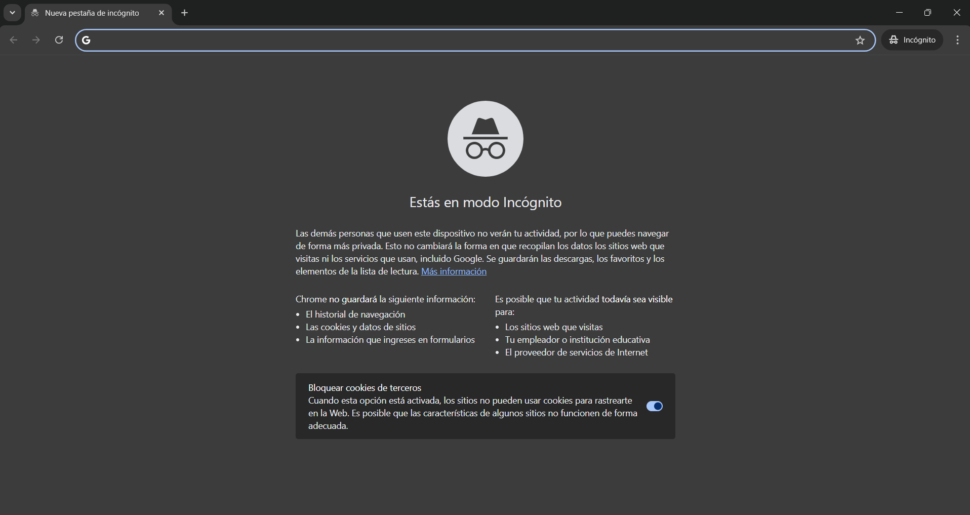

4. SIEMPRE confirma que estás en un sitio seguro antes de realizar cualquier transacción

Elige siempre la seguridad y la confianza. Al realizar tus operaciones bancarias en línea, verifica que la URL comience con “https://” y que veas el candado verde en la barra de direcciones. Esto asegura que estás en un sitio confiable y protegido.

Tu información bancaria es personal y está protegida cuando tomas decisiones inteligentes y seguras. Siguiendo estos 4 siempre en ciberseguridad, estarás siempre un paso adelante de los fraudes y disfrutando de una experiencia bancaria segura y confiable. ¡Confía en ti mismo y en tu capacidad para mantener tu seguridad financiera intacta!

Te pudiera interesar leer: No todo lo gratis es seguro: Aplicaciones que ponen en riesgo tu seguridad digital.