El fraude de identidad, el secuestro de datos y la ciberextorsión son riesgos latentes de cualquier empresa, sin importar el tamaño o rubro al que pertenezca. ¿Tu negocio cuenta con un plan para prevenir y hacerle frente a estos ciberdelitos? En caso de que no, quédate leyendo y aprende cómo elaborar un plan de gestión de riesgo exitoso.

Con gestión de riesgo nos referimos al proceso de identificación y análisis de las amenazas de ciberseguridad dentro de una institución para luego tomar las medidas necesarias de prevención o reducción de las posibilidades de que ocurran.

Gestión de riesgo =

Análisis de riesgos + Tratamiento de riesgos

5 pasos para gestionar el riesgo de ciberataques

Paso #1. Identificar los activos de información

El primer paso es identificar los activos del sistema de información, es decir, todos los recursos que permiten que los diferentes procesos de la empresa funcionen de la manera correcta.

Se pueden considerar activos de la información al personal que maneja los datos, los dispositivos electrónicos, servidores, datos creados por la empresa, sus procesos, la página web, entre otros.

Para saber qué más pudiera ser un activo, solo tienes que preguntarte lo siguiente: ¿se incrementarían los costes o se paralizaría el negocio en caso de no estar disponible, así sea de manera temporal? Si la respuesta es sí, pues es un activo.

Paso #2. Conocer las amenazas

Una vez tienes claro cuáles son los recursos de la empresa, lo siguiente es determinar las amenazas a las que se exponen, o mejor dicho, cuáles son esas posibles circunstancias desfavorables que provocarían su mal funcionamiento o su pérdida de valor.

Según explica el Instituto Nacional de Ciberseguridad de España (Incibe), las amenazas pueden ser de origen natural (incendios, inundaciones, deslizamientos de tierra, etc.), fallos de la infraestructura auxiliar (en el suministro eléctrico, refrigeración, etc), fallos en los sistemas informáticos y de comunicaciones (problemas con el hardware, el software, las apps, etc.) y producto de un error humano (contraseñas débiles, accesos no autorizados, fuga de información, etc.).

Paso #3. Precisar las vulnerabilidades y salvaguardas

El tercer paso consiste en detallar los puntos débiles de los activos. De igual manera, es importante poner sobre el tapete las medidas de seguridad que ya de por sí la empresa aplica. A esto le llamaremos salvaguardas y serán determinantes para medir el nivel de riesgo real.

Desde Incibe subrayan que “si un activo está expuesto a una amenaza, pero no tiene una vulnerabilidad que le permita manifestarse, el riesgo es menor que si existiese la vulnerabilidad”.

Paso #4. Evaluar y calcular el riesgo

En este punto ya conoces qué activos tienes, sus debilidades, las situaciones que los pondrían en peligro y las buenas prácticas que ya implementas para protegerlos.

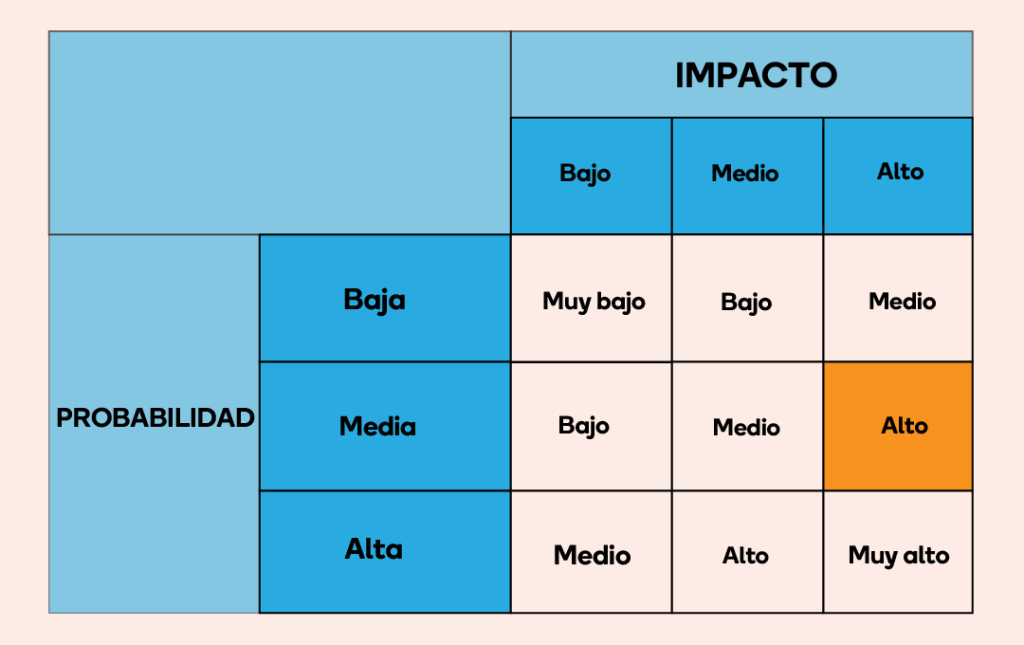

Lo que sigue es calcular el riesgo. En otras palabras, estimar la probabilidad de que la amenaza ocurra y cuáles serían las consecuencias para la empresa. Observa la tabla de abajo y haz junto a nosotros el siguiente ejercicio para que aprendas a usarla.

Piensa en tu negocio y contesta lo siguiente: ¿cuál es la probabilidad de que tus colaboradores hagan clic en un email de phishing? ¿Es alta, media o baja? Ahora bien, ¿cuál sería el impacto en caso de que ocurriera? ¿Alto, medio o bajo?

Si respondiste que la probabilidad es “media” y el impacto es “alto”, el riesgo de tu empresa, en ese aspecto en específico, es “alto” dado que allí es donde se interconectan tus respuestas en la tabla.

También se deben tomar en cuenta las salvaguardas que se poseen. Siguiendo con el ejemplo, si en la empresa adquirieron recientemente un software que detecta y elimina los correos de phishing, el riesgo se reduce a “medio”, ya que esa medida de seguridad hará que disminuyan las probabilidades de que un empleado cliquee sobre un email falso.

Paso #5. Tratar el riesgo

Tras determinar el nivel de riesgo del inventario de activos, el siguiente paso será definir cuáles estamos dispuestos a asumir y cuáles no. Para ello, el Instituto de Ciberseguridad de España ofrece cuatro estrategias:

- Eliminarlo. Ej. Dejando de realizar un proceso o usar un sistema de riesgo elevado.

- Mitigarlo. Ej. Transfiriendo y actualizando los datos críticos a unidades de almacenamiento externas.

- Transferirlo a un tercero. Ej. Contratando un seguro que cubra los daños a terceros ocasionados por fugas de información.

- Asumirlo, siempre justificadamente. Ej. Aceptar el riesgo de que los dispositivos electrónicos que son muy viejos dejen de funcionar, hasta tanto no sean sustituidos.

Esperamos que con esta información ya seas capaz de realizar un mapa de gestión de riesgos de ciberataques para tu empresa.